运行环境准备

- 安装Python2.6和pywin32,注意Python2.6必须为32位版本;

- 在windows利用工具目录下创建listeningposts目录;

- 使用Python2.6运行fb.py;

注意事项

多使用help命令查看帮助;

工具使用期间,关闭本机的杀毒软件。

运行

FuzzBunch框架的执行,首先需要配置各个全局变量:

- 目标ip地址;

- 本机ip地址;

- 指示转发选项是否将被使用;

- 指定log日志目录;

- 选择或者创建项目;

配置完成之后,进入fb框架,使用help查看帮助命令:

use命令的用途是选择插件,如下图所示:

插件被分为如下几类:

Exploit,渗透攻击插件:

Touch,目标识别插件:

Payload,攻击载荷插件:

还有几类插件未列出。

目标系统漏洞探测

使用Smbtouch插件,使用smb协议来检测对方操作系统版本、架构和可利用的漏洞。

fb > use Smbtouch 使用插件

fb Touch (Smbtouch) > execute 执行插件

攻击

使用Eternalblue插件:

fb Touch (Smbtouch) > use Eternalblue

确定相关的变量,目标ip、端口等:

攻击成功之后会在系统安装一个BackDoor,光有一个后面还不能执行系统命令,需要配合另一个插件。

后渗透攻击

攻击成功之后就可以开始使用DoublePulsar插件,DoublePulsar类似于一个注入器,有以下几个功能,使用该插件ping功能探测目标系统版本:

准备注入dll payload:

使用kali生成dll木马:

X64:

X86:

Kali端开启监听:

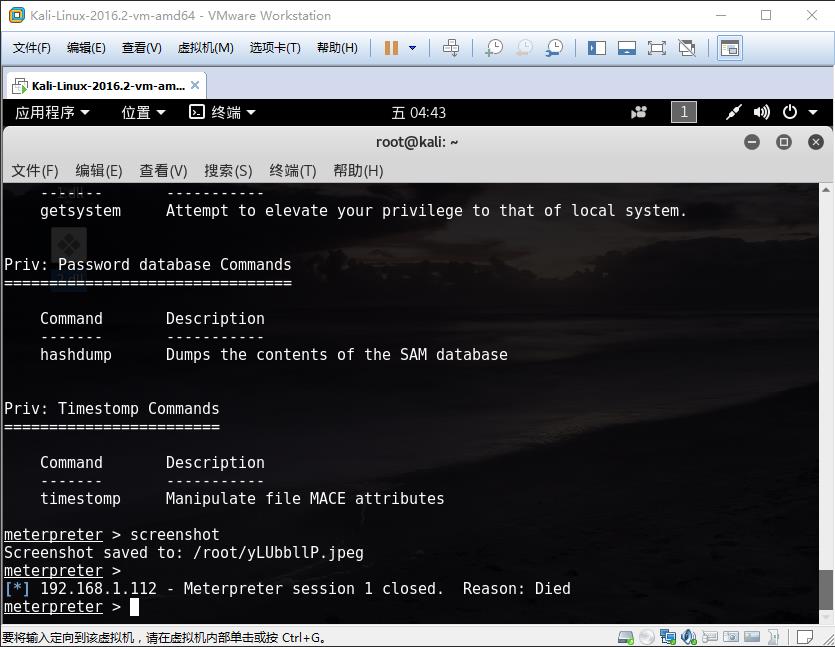

将dll拷贝到攻击机,使用fb.py加载,执行成功之后,kali中会得到一个meterpreter。

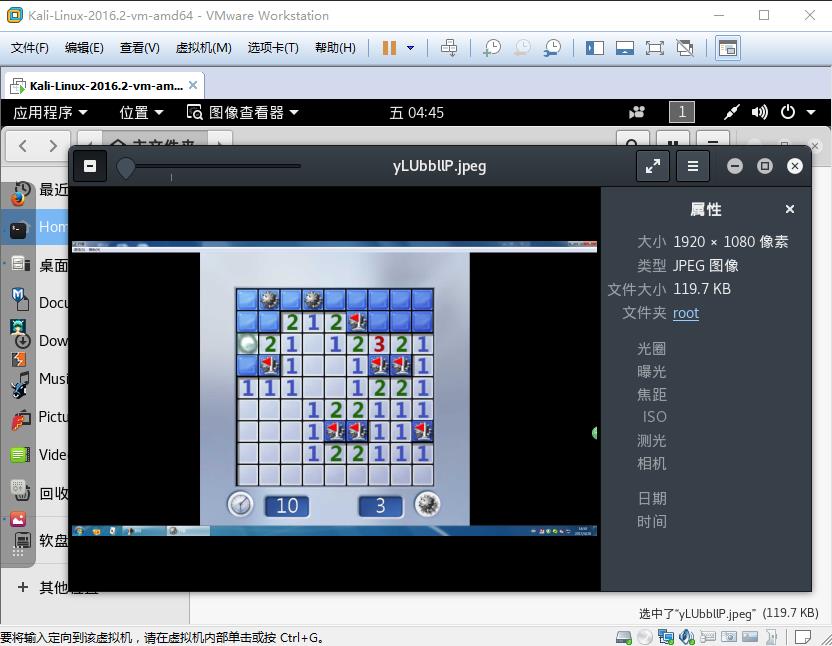

截屏,看看朋友在做什么: