分类

信息收集分为:被动信息收集和主动信息收集。

被动信息收集

不会与目标服务器做直接的交互,在不被目标系统察觉的情况下,通过搜索引擎、社交媒体等方式对目标外围的信息进行收集。

主动信息收集

和被动信息收集相反,主动收集会与目标系统有直接的交互,从而得到目标系统相关的一些情报信息。

收集信息项目

操作系统类型

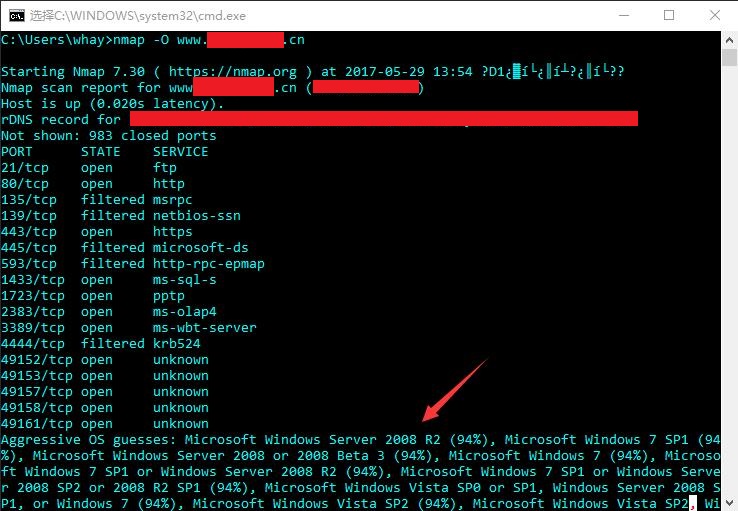

1.nmap

可以使用nmap的“-O”参数,来初步判断服务器系统类型:

探测到操作系统为Microsoft Windows Server 2008 R2的可能性很大。

2.大小写

访问网站:

http://www.xxx.com/index.html

http://www.xxx.com/inDex.html

Windows操作系统不区分大小写,Linux系统大小写敏感,用此方法能够判断是Windows还是Linux系统。

CMS类型

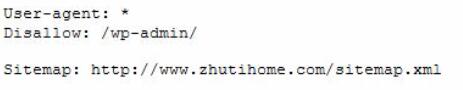

1.robots.txt

一般的CMS会在网站根路径下的robots.txt留下相关信息:

上图中,能够发现网站使用的是wordpress。

Web中间件

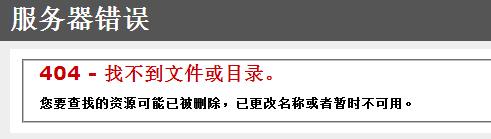

1.访问不存在的页面

探测Web中间件的指纹信息方法有很多,比如随意提交一个错误页面,Apache、IIS、nginx的默认的错误页面都是不同的,而且不同版本的错误页面也是不同的。

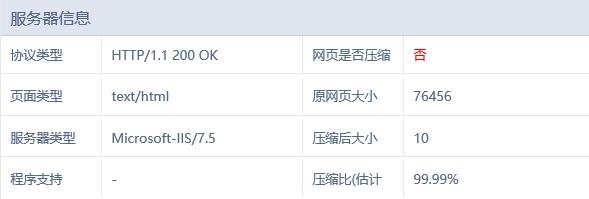

2.站长之家

SEO综合查询

Web敏感目录扫描

Web目录扫描也就是通过一些保存着敏感路径的字典(如:后台路径、在线编辑器路径、上传路径、备份文件等),对于一次网站渗透来说,对目录进行暴力猜解是前期阶段必不可少的一个步骤。如果运气好扫到了备份文件之类的,也许会事半功倍。

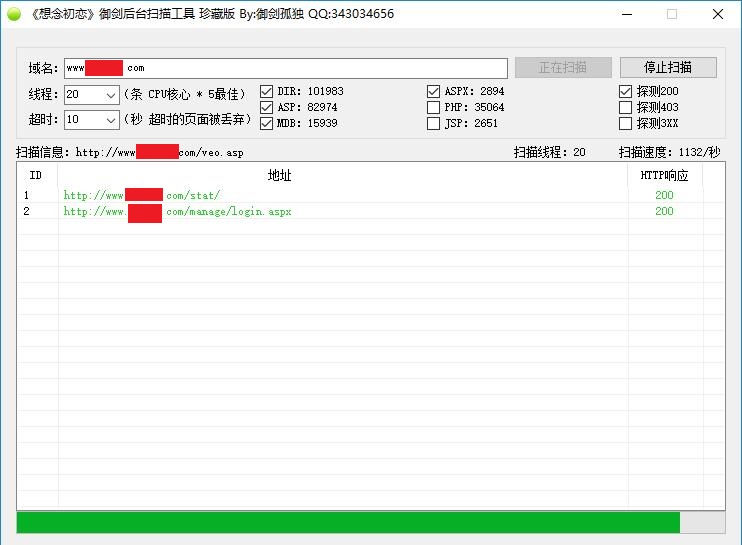

1.御剑

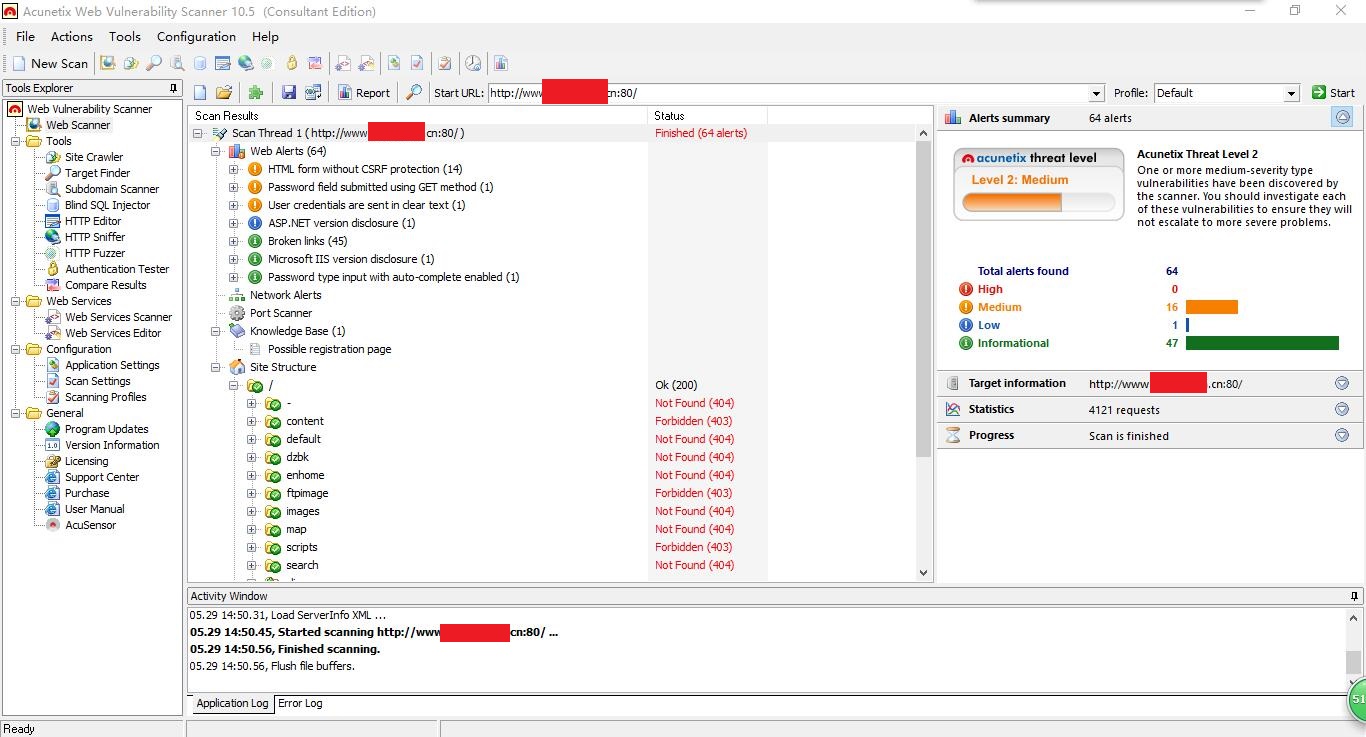

2.Awvs扫描器目录爬行

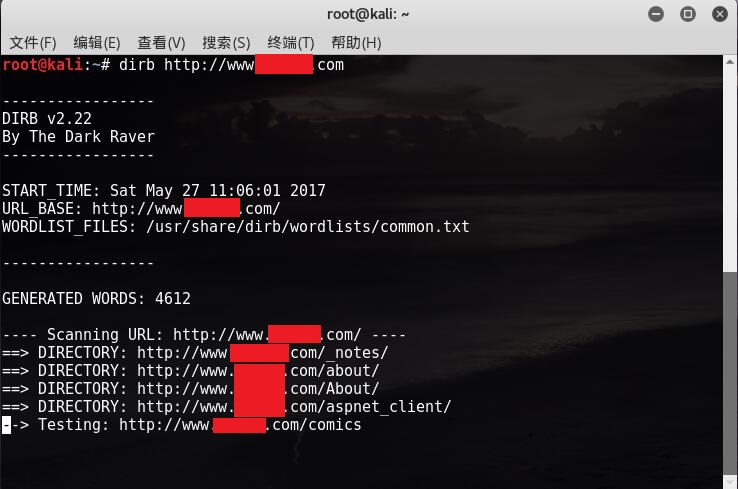

3.dirb

kali中的目录扫描器

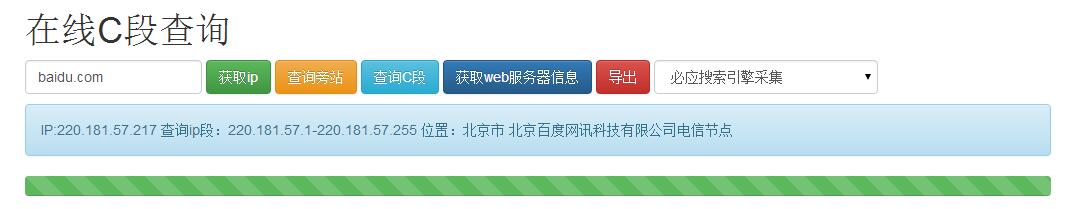

旁站查询

1.在线查询网站

https://www.phpinfo.me/bing.php

2.站长之家

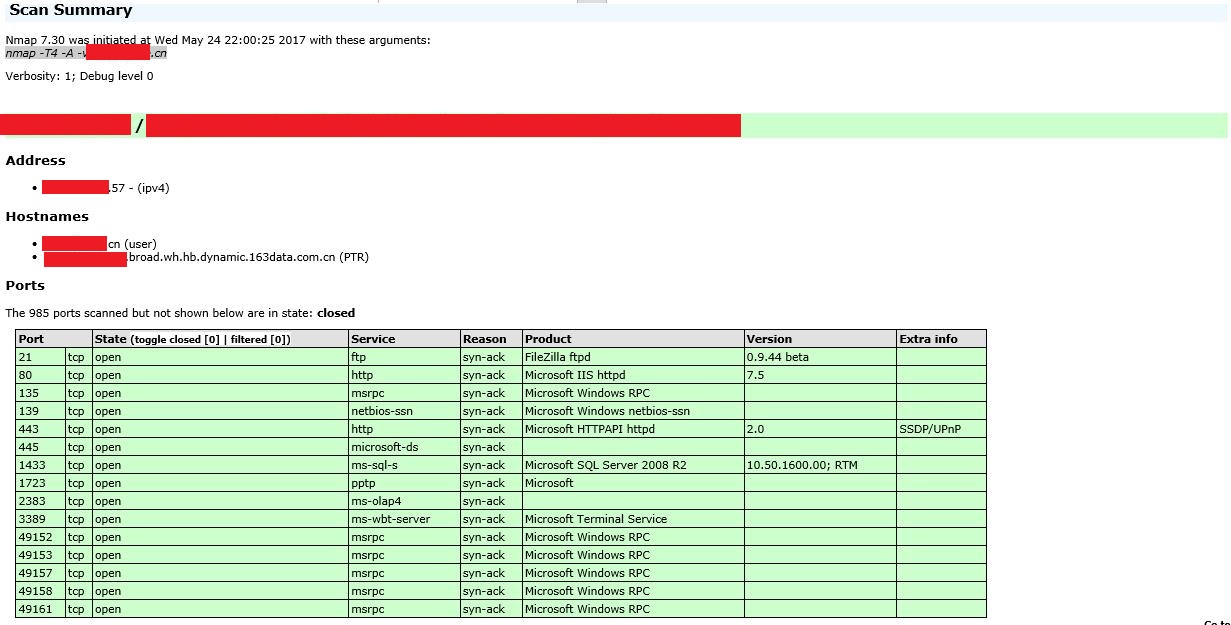

开放端口

1.nmap扫描

whois查询

收集该信息,能够找到管理员的注册邮箱,为社工做准备。

1.站长之家

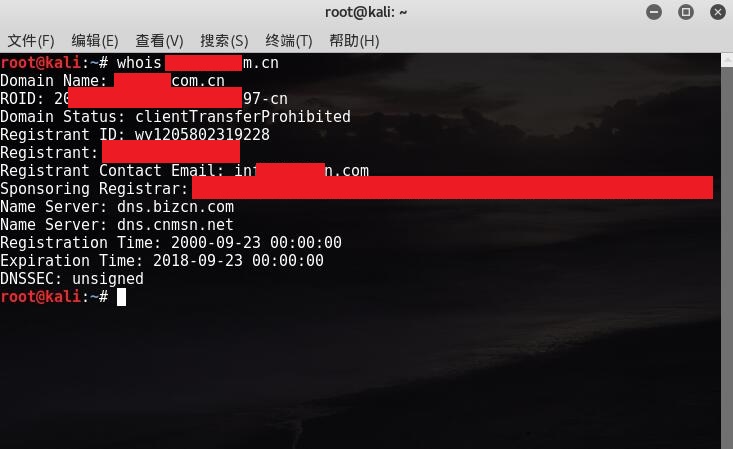

2.Linux中的whois工具