DNS欺骗原理

DNS欺骗是一种中间人攻击形式,它是攻击者冒充域名服务器的一种欺骗行为,它主要用于向主机提供错误DNS信息,当用户尝试浏览网页,例如IP地址为XXX.XX.XX.XX ,网址为www.xxx.com,而被欺骗之后访问的地址为YYY.YY.YY.YY上的www.bankofamerica.com ,用户上网就只能看到攻击者的主页,而不是用户想要取得的真实的网站的主页了,这个网址是攻击者用以窃取网上银行登录证书以及帐号信息的假冒网址,DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

Ettercap介绍

Ettercap是一个用于基于中间人方式的攻击的免费的开源综合工具套件。可用于计算机网络协议分析和安全审计,它的功能有嗅探活动的连接、内容过滤、以及对多种协议的主动和被动解析的支持。Ettercap通过将攻击者的网卡置入混杂模式以及对受害者的机器进行ARP污染来工作。

使用Ettercap实现

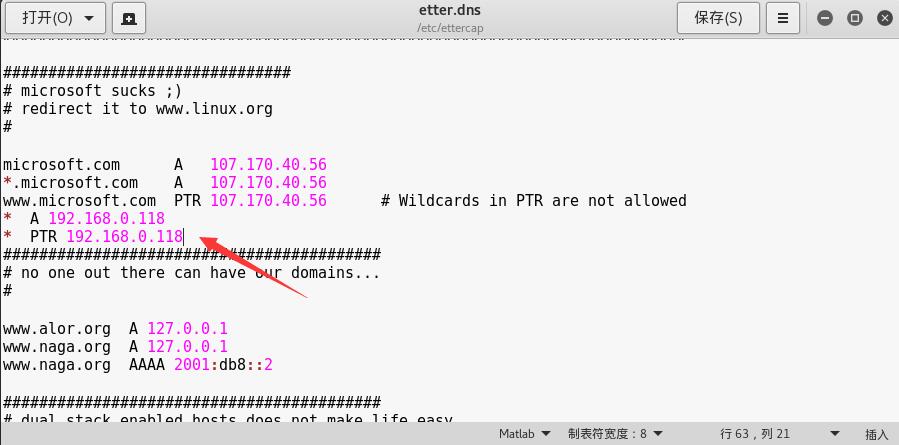

配置Ettercap的DNS文件

|

|

在文件中加入:

这里的ip地址为我们kali的ip地址,被欺骗的解析的ip地址就是我们kali的ip地址。

开启Web服务

kali中默认安装了apache,开启服务:

Web环境默认目录在var/www/html下:

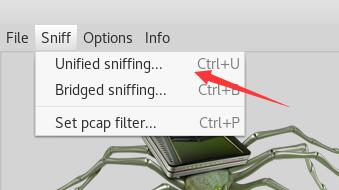

启动Ettercap

|

|

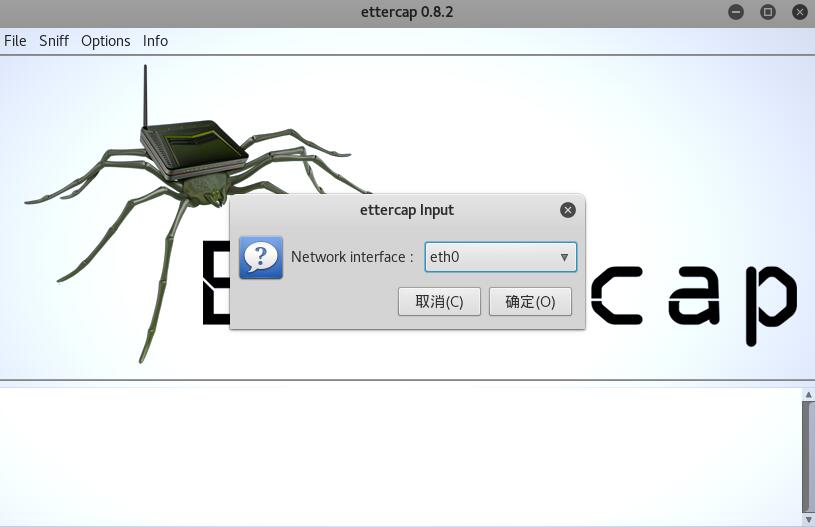

选择用于嗅探的网卡

切换到Sniff标签,选择嗅探的类型为Unified sniffing:

选择网卡:

现在Ettercap会显示出更多的选项。

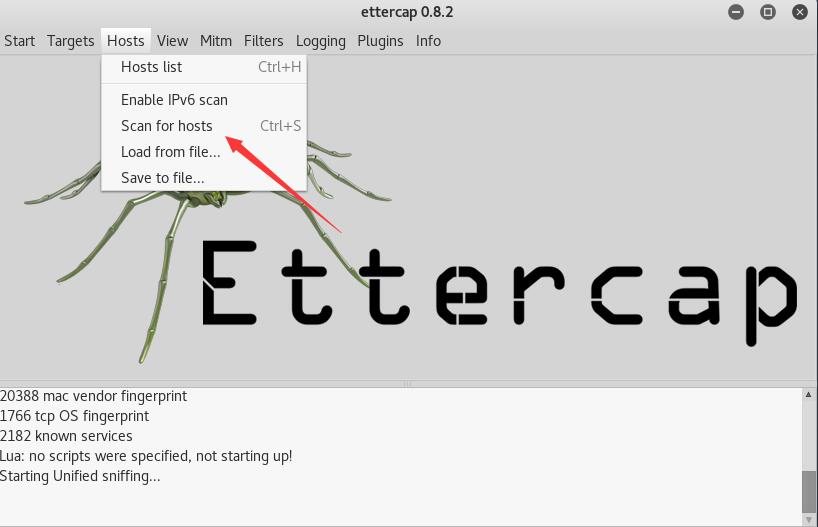

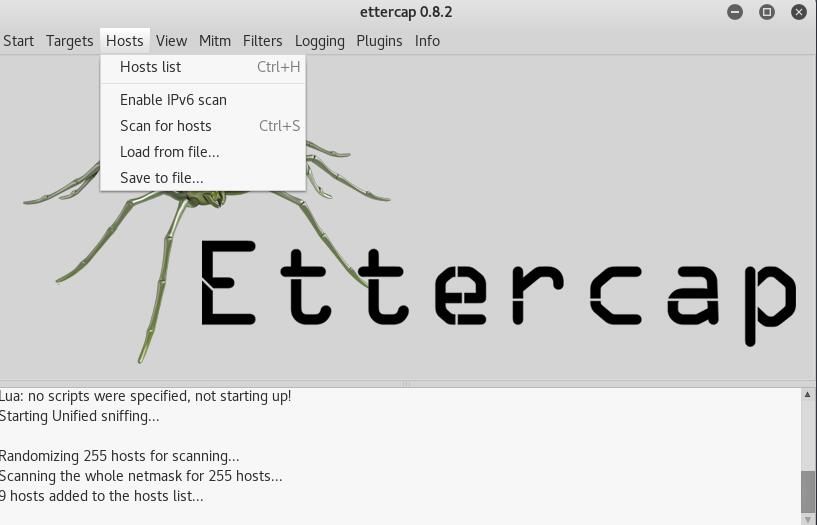

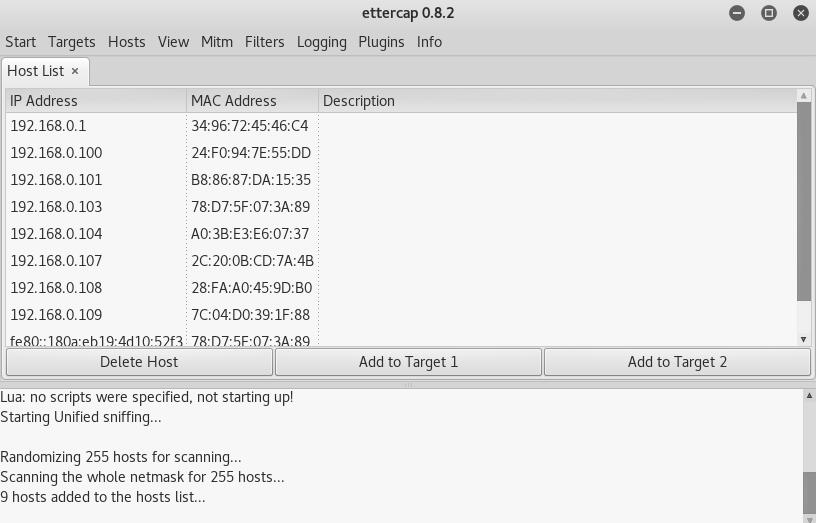

扫描主机

扫描C段网络主机:

通常路由器是第一个找到的主机。

.1为路由器,.101为受害主机。

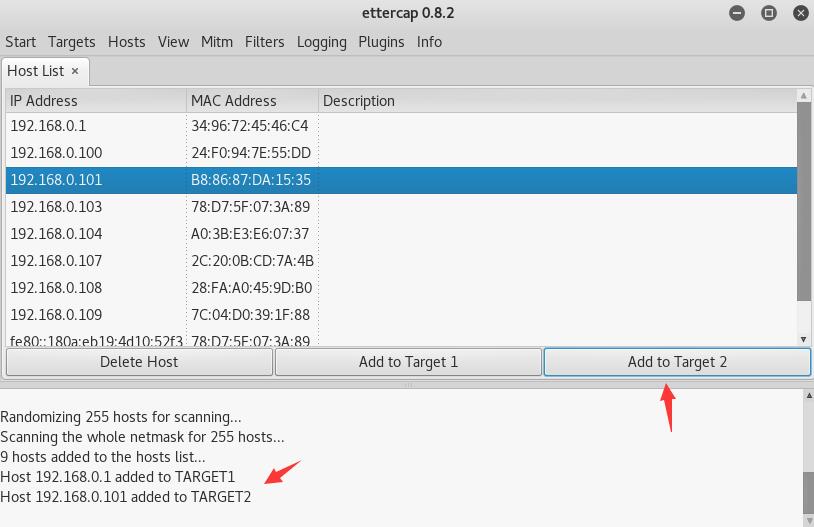

设置目标

将路由器设为目标1,受害主机设为目标2。

这样会将我们的Kali系统放在受害人和路由器之间,整个都是经典的中间人攻击形式。

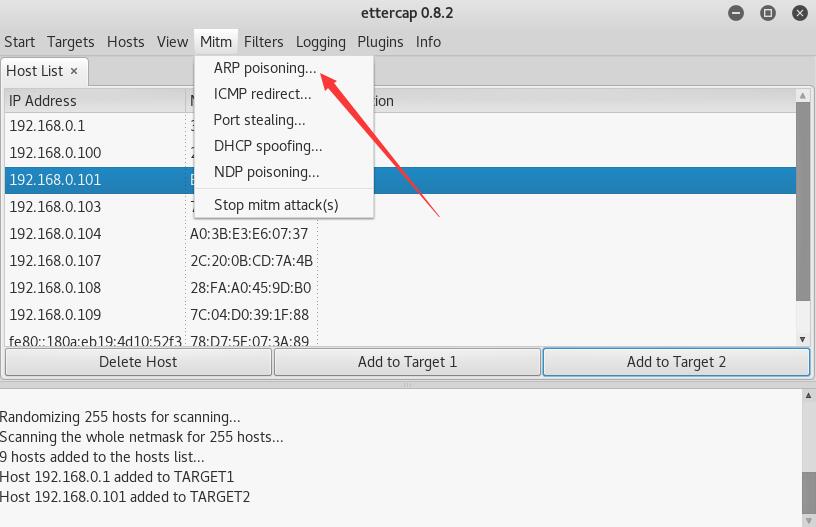

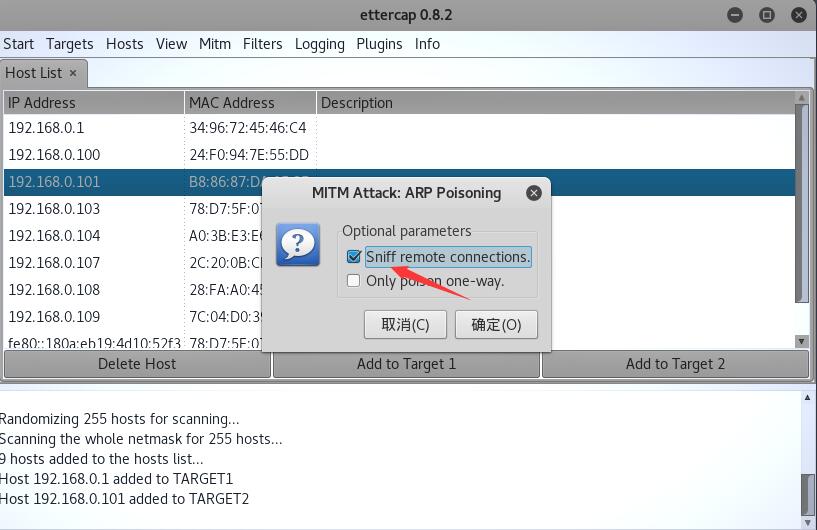

配置中间人选项

对目标设备进行ARP缓存中毒攻击以重新路由通过攻击主机的目标设备的通信,这样我们就能够拦截DNS查询请求,然后就能够发送欺骗性的数据包。

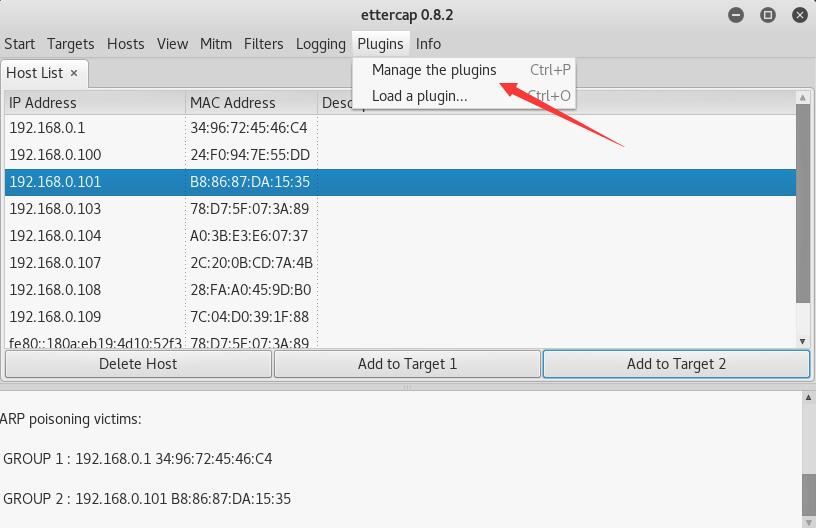

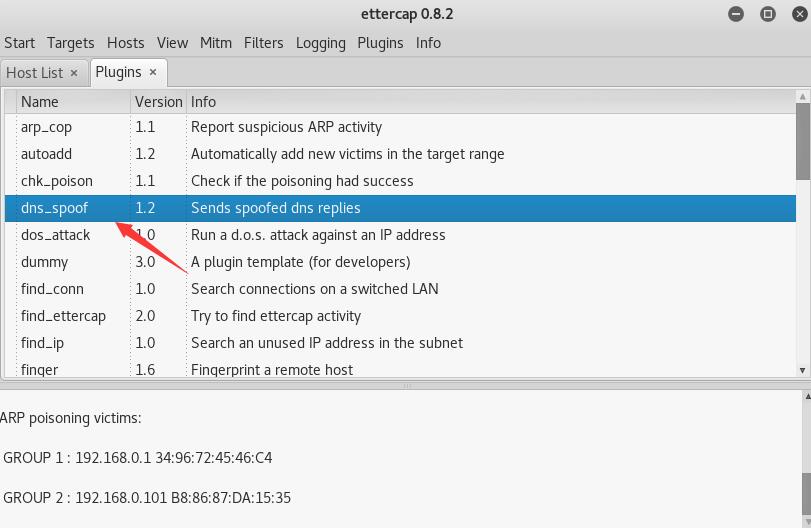

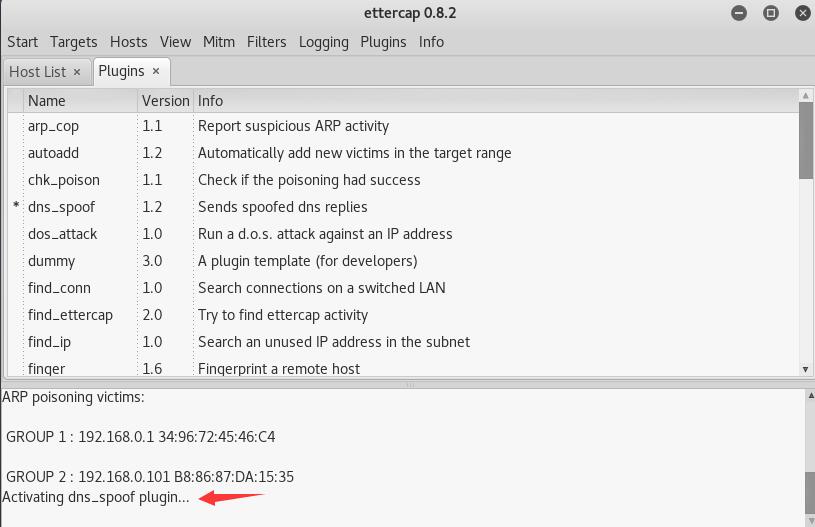

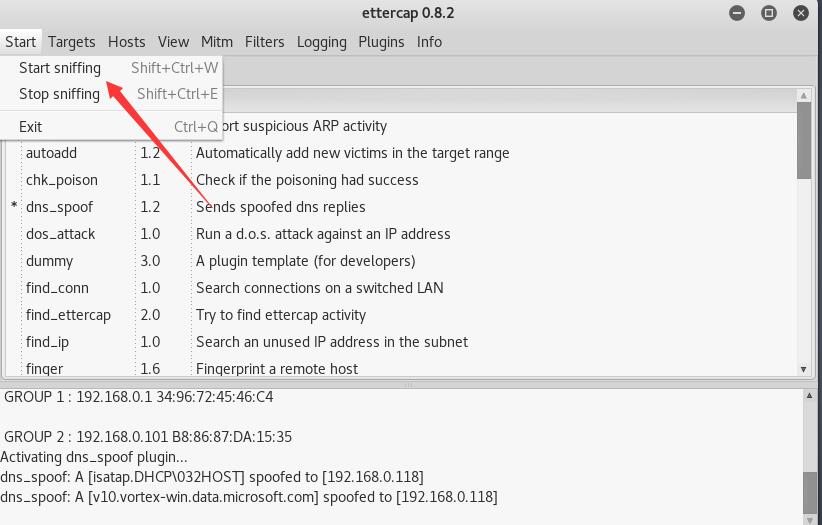

配置插件

开始欺骗

配置完成之后,点击Start:

这样欺骗及开始工作了。

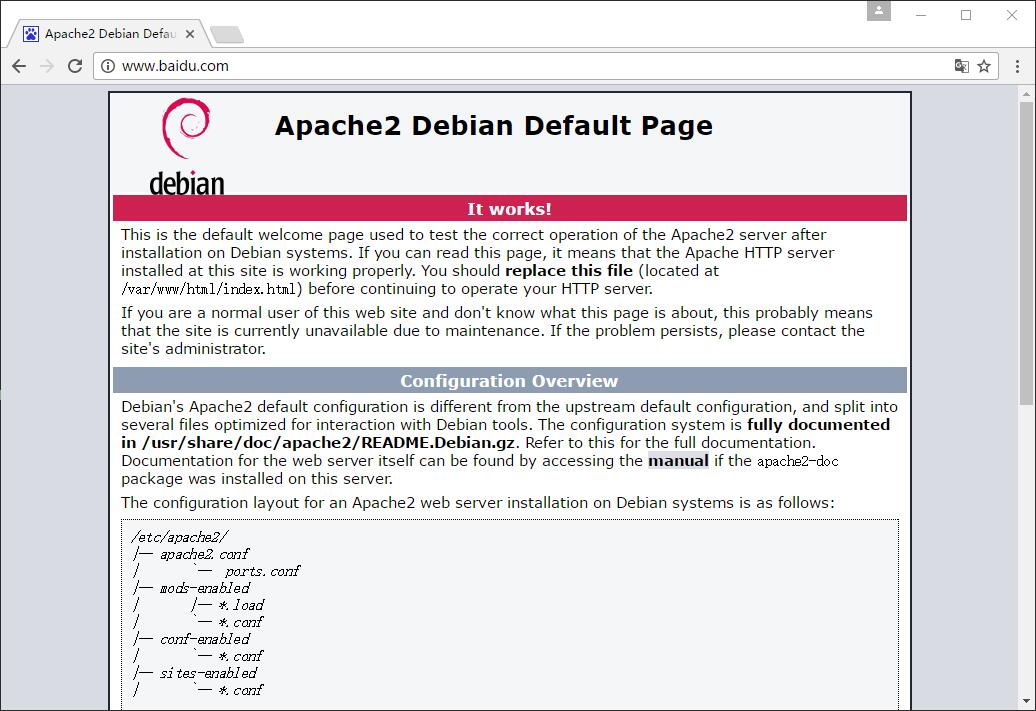

受害机访问测试

访问百度:

注意,如果不设置目标,不设置中间人选线,直接开始DNS欺骗,则局域网中所有机器都会被欺骗。