概述

Web服务器直接与Internet相连,而Windows服务器一般提供Web服务的就是IIS,所以IIS自身的安全性至关重要。

一般网站都提供下载文件功能,常见的实现方法是使用一个动态页面(php、jsp、aspx、asp等)将待下载文件作为参数,一般参数名称为filename,如download.php?filename=xxx等。一般实现过程是,在根据参数filename的值,获得该文件在网站上的绝对路径,读取文件,然后是直接发送给客户端下载。如果没有对传入的参数filename进行过滤,就可以实现下载服务任何文件,产生任意文件下载漏洞。

本地文件包含LFI

main.php?page=1.jpg,需要allow_url_fopen开启,默认是开启的

远程文件包含RFI

main.php?page=http://www.xxx.com/xxx/1.jpg 需要allow_url_include = On

MS17-010

漏洞描述:

如果攻击者向 Microsoft 服务器消息块SMB服务器发送经特殊设计的消息,则其中最严重的漏洞可能允许远程代码执行。

受影响的系统:

SMBv2漏洞(MS17-010):Windows XP(32bit),Windows Server 2008 R2(32bit/64bit),Windows 7(32bit/64bit)

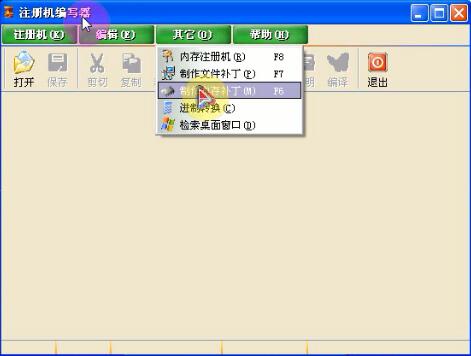

使用的工具为“注册机编写器”,菜单栏->其他->制作内存补丁。

1.处理关键跳,查找关键字符串;

2.寻找注册码;

3.修改关键CALL的返回值;

有的时候,程序很多地方都调用了一个关键CALL来判断程序是否注册,那我们只修改一个关键跳只能破解某一部分,要想全部破解,使用所有的功能,还需要修改关键CALL的返回值才行。

方法:定位到关键CALL,F7跟进,如果关键CALL调用之后,修改的AL的值,那么直接将关键CALL中的内容替换为:mov eax,1(或者0),将结果翻转就行,下一行再加上:retn。