后台登陆界面程序在验证帐号密码的时候,可能的sql语句如下:

安全服务-应用安全测试项整理

1.万能口令测试

2.SQL注入

3.XSS跨站脚本

4.文件上传漏洞

5.凭证信息明文传输

6.Struts2漏洞

7.弱口令探测

8.编辑器漏洞

9.SVN源代码泄露漏洞

10.后台新建任意文件

11.越权访问

12.目录遍历

13.IIS短文件名泄露

14.任意文件下载

15.CMS版本识别,CMS漏洞

16.验证码暴力破解

17.Weblogic JAVA反序列化漏洞

SQL注入总结

分类

SQL注入的攻击方式根据应用程序处理数据库返回内容的不同,可以分为可显注入、报错注入和盲注。

可显注入

攻击者可以直接在当前界面内容中获取想要获得的内容。

报错注入

数据库查询返回结果并没有在页面中显示,但是应用程序将数据库报错信息打印到了页面中,所以攻击者可以构造数据库报错语句,从报错信息中获取想要获得的内容。

盲注

数据库查询结果无法从直观页面中获取,攻击者通过使用数据库逻辑或使数据库库执行延时等方法获取想要获得的内容。

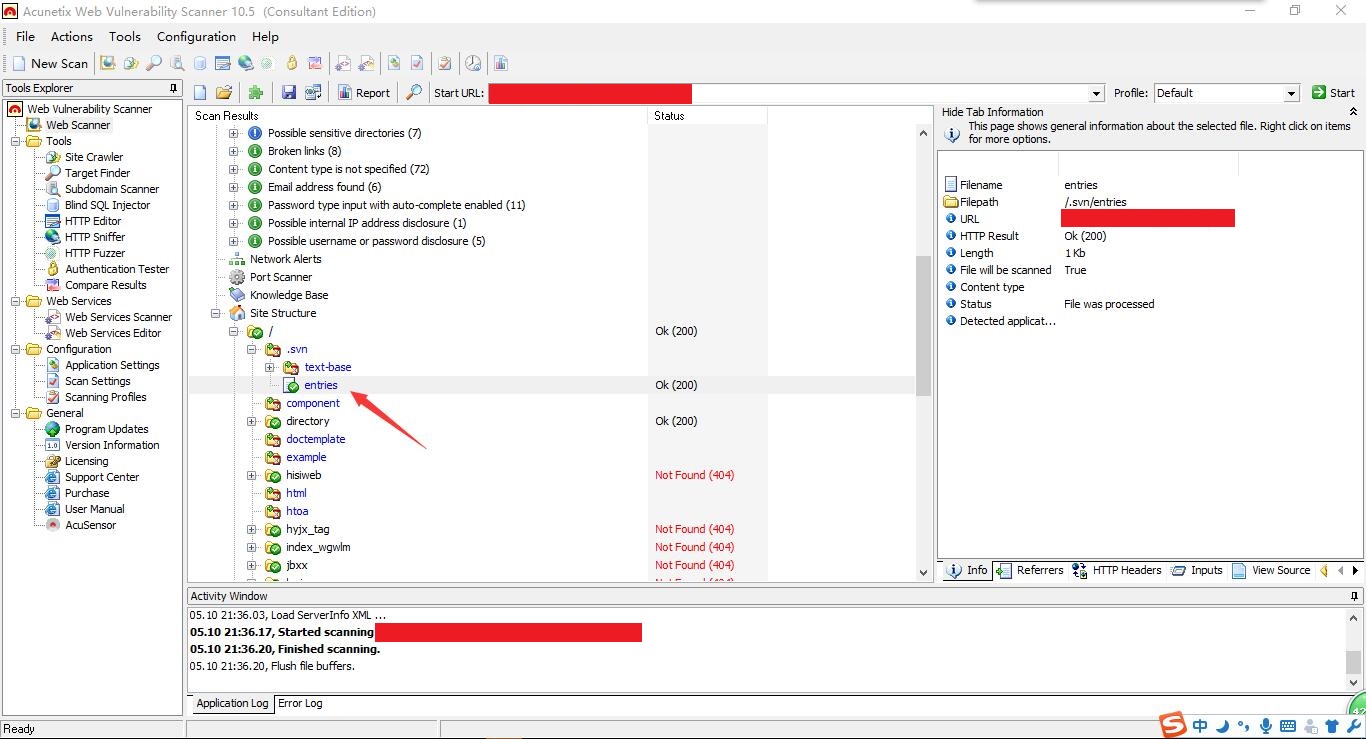

SVN源代码泄露漏洞

产生原因:

SVN(subversion)是源代码版本管理软件,造成SVN源代码漏洞的主要原因是管理员操作不规范。“在使用SVN管理本地代码过程中,会自动生成一个名为.svn的隐藏文件夹,其中包含重要的源代码信息。但一些网站管理员在发布代码时,不愿意使用‘导出’功能,而是直接复制代码文件夹到WEB服务器上,这就使.svn隐藏文件夹被暴露于外网环境,黑客可以借助其中包含的用于版本信息追踪的‘entries’文件,逐步摸清站点结构。”(可以利用.svn/entries文件,获取到服务器源码、svn服务器账号密码等信息)更严重的问题在于,SVN产生的.svn目录下还包含了以.svn-base结尾的源代码文件副本(低版本SVN具体路径为text-base目录,高版本SVN为pristine目录),如果服务器没有对此类后缀做解析,黑客则可以直接获得文件源代码。

漏洞发现:

ARM开发技术

ARM

ARM( Advanced RISC Machines)有 3 种含义,它是一个公司的名称,是一类微处理器的通称,还是一种技术的名称。主要出售芯片设计技术的授权。

哈佛体系结构

程序和数据空间独立的体系结构,重新设计区分了数据总线和指令总线。

ARM9 处理器系列

采用了 5 级指令流水线。到 ARM7 为止的 ARM 处理器使用简单的 3 级流水线。取指令、译码、执行。

软件按钮事件

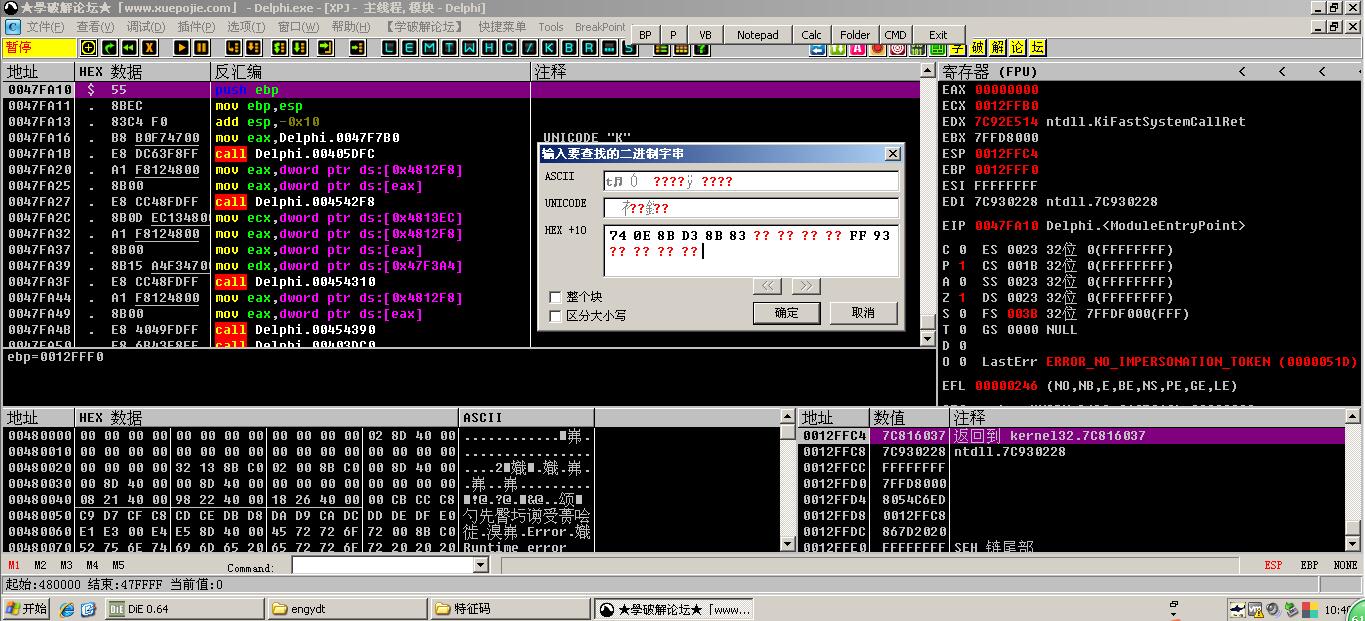

Delphi & BC++

使用Detect it Easy工具确定软件使用的编译器为Delphi或者是BC++,这两个编译器的按钮特征码相同。

OD载入程序,反汇编窗口右键->查找->二进制字符串:

然后在HEX窗口输入特征码,注意Delphi和BC++的特征码是相同的(“740E8BD38B83????????FF93????????”):

注意勾选整个块。

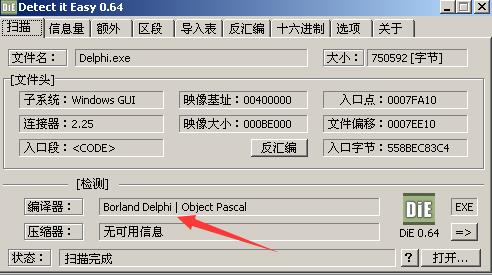

软件编译器识别

软件使用编译器的识别可以使用Retect it Easy工具:

不管软件加了多强的壳,这个工具都可以识别出编译器。

软件脱壳技术

简介

一般的压缩壳,都有专门的脱壳机可以使用,或者使用万能脱壳机,比如:procdump。而加密壳一般很少有脱壳机,必须手动脱壳。

手动脱壳步骤

- 查找程序的真正入口点(OEP)(OEP:Original Entry Point原始入口点)

查找OEP有如下几种方法:根据跨段指令寻找OEP;根据堆栈平衡原理找OEP;根据变异语言特点找OEP;用内存断点找OEP; - 抓取内存映像文件

外科程序解压还原后就会跳转到OEP处执行,此时内存映像文件是已解压的程序。这时就可以抓取内存映像文件了(该过程成为Dump)。可以使用LoadPE工具。 - 输入表重建

程序总是需要与系统打交道,每次与系统打交道的途径是API,而API的地址已经替换成了壳的HOOK-API的地址,那程序每一次与系统打交道都会让壳的代码获取一次控制权。重建输入表的关键是获得没有加密的IAT(即导入地址表,Import Address Table),一般的做法是跟踪加壳程序对IAT处理过程,修改相关指令,不让外壳加密IAT。可以使用ImportREC工具。

软件加壳技术

摘要

加壳的全称应该是可执行程序资源压缩,压缩后的程序可以直接运行。

加壳的一种常用的方式是在二进制的程序中植入一段代码,在运行的时候优先取得程序的控制权,之后再把控制权交还给原始代码,这样做的目的是为了隐藏程序真正的OEP(入口点,防止被破解)。大多数病毒就是基于此原理。

加壳的程序需要阻止外部程序或软件对加壳程序本身的反汇编分析或者动态分析,以达到保护壳内原始程序以及软件不被外部程序破坏,保证原始程序正常运行。这种技术也常用来保护软件版权,防止软件被破解。但对于病毒,加壳可以绕过一些杀毒软件的扫描,从而实现它作为病毒的一些入侵或破坏的一些特性。

OllyDebug-带壳破解某软件-获取注册码

首先使用查壳软件PEiD v0.98,查看下我们要破解的软件是否加壳了: