code如下:

生成文件:

文件名以及密码可以在code中设定。

测试时发现,“weathermap”目录名被改为了“weathermap.”。

code如下:

生成文件:

文件名以及密码可以在code中设定。

测试时发现,“weathermap”目录名被改为了“weathermap.”。

脚本适用环境:

系统支持:CentOS6+,Debian7+,Ubuntu12+

内存要求:≥128M

使用方法:

root用户登录后,运行以下命令:

火狐浏览器各版本的下载地址,来自火狐官方服务器:http://ftp.mozilla.org/pub/mozilla.org//firefox/releases/

常用的插件更新速度较慢,更不上火狐浏览器的更新速度,导致很多插件在最新版本的浏览器上无法使用,这里我使用的是:Firefox Setup 50.1.0.exe,下载地址如下:

http://ftp.mozilla.org/pub/firefox/releases/50.1.0/win64/zh-CN/Firefox Setup 50.1.0.exe

提供SQL注入和XSS攻击,能够快速对字符串进行各种编码。

修改cookie等。

重放request数据包。

修改客户端USER Agent的插件。

查看网站使用的应用程序。

可以在地址栏或状态栏上显示出当前网站所在国家的国旗,也有更多的其他功能,如:双击国旗可以实现WOT功能,鼠标中键点击是WHOIS功能。当然用户可以在选项里设置快捷键实现诸如复制IP,维基百科查询等功能。

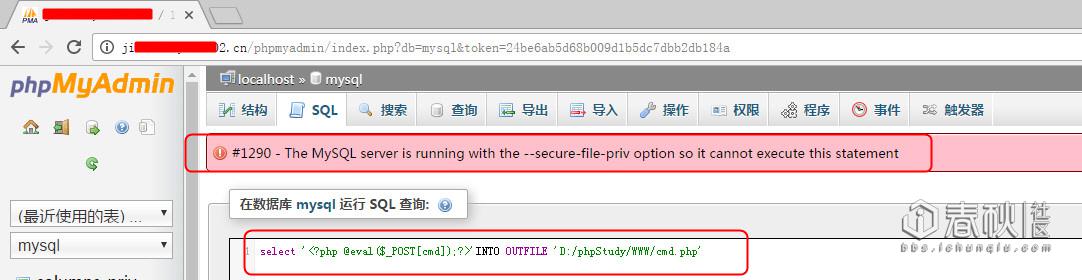

网站开放了phpmyadmin,知道网站真是路径和root账号密码的情况下,最简单的getshell的方法就是直接导出webshell:

但是今天在测试的时候发现报错了:

意思是MySQL开启了–secure-file-priv选项,禁止执行这条语句。

MySQL打开general_log之后,所有的查询语句都可以在general_log文件中以可读的方式得到,但是这样general_log文件会非常大,所以默认都是关闭的。有的时候为了查错等原因,还是需要暂时打开general_log的。换句话说general_log_file会记录所有的查询语句,以原始的状态来显示,如果将general_log开关打开,general_log_file设置为一个php文件,则查询的操作将会全部写入到general_log_file指定的文件,通过访问general_log_file指定的文件来获取webshell。在mysql中执行查询:

今天在进行测试的时候,遇到一个IIS7.5的服务器,解析php脚本文件是存在解析漏洞,上传图片木马之后,配合解析漏洞getshell,发现只对上传的目录有读写权限,其他目录全部无法访问,解决的办法是上传asp或者aspx的脚本目录,能够获取到更高的权限。

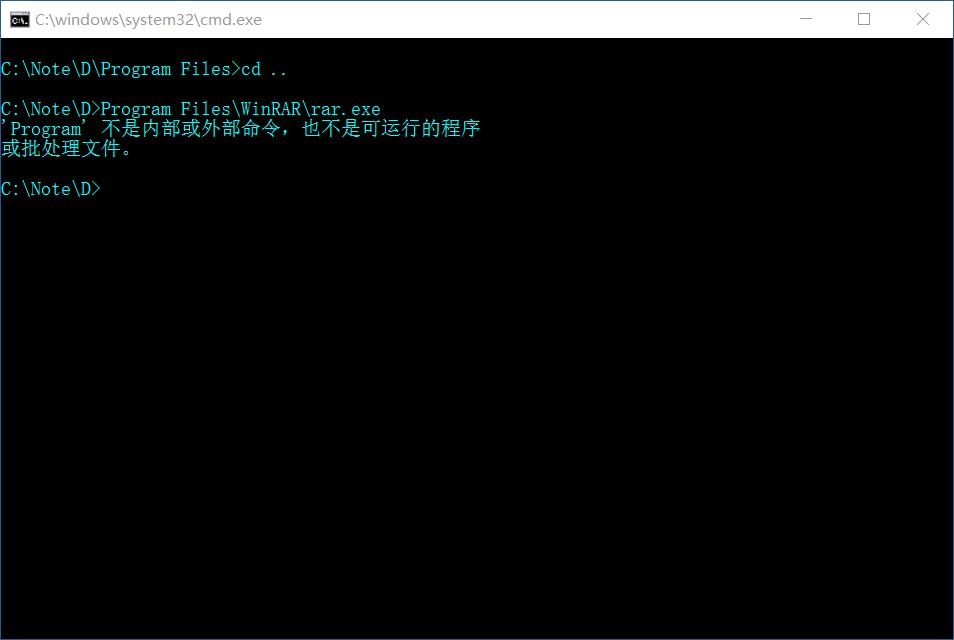

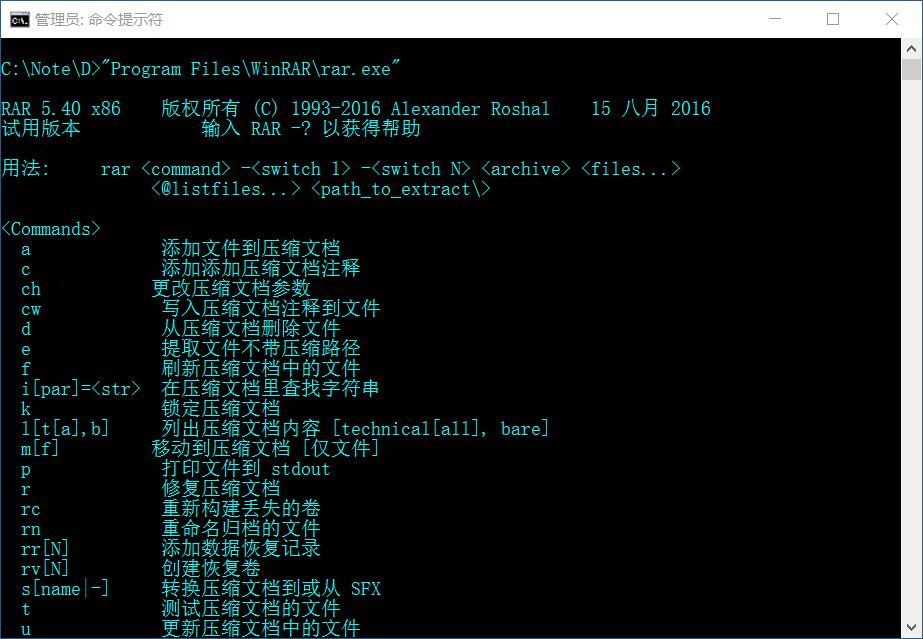

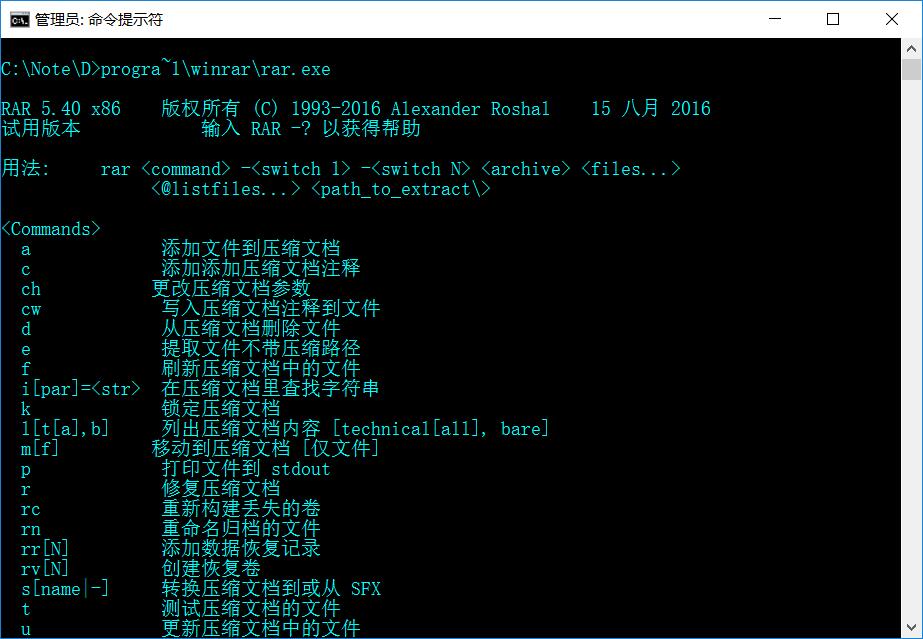

今天找到一个站存在Struts-045漏洞,但是使用工具在执行命令的时候,由于命令中存在空格,执行时会报错:

出错的原因就是因为路径中存在空格。

比如c:\Program Files缩写为c:\Progra~1。

如果多个文件前6字符一样怎么办?为什么最后是1而不是0或者其他数字呢?看看这个例子:

假设下面是你的C盘根目录中的文件夹:

则三个目录分别表示为:C:\Progra~1; C:\Progra~2; C:\Progra~3;

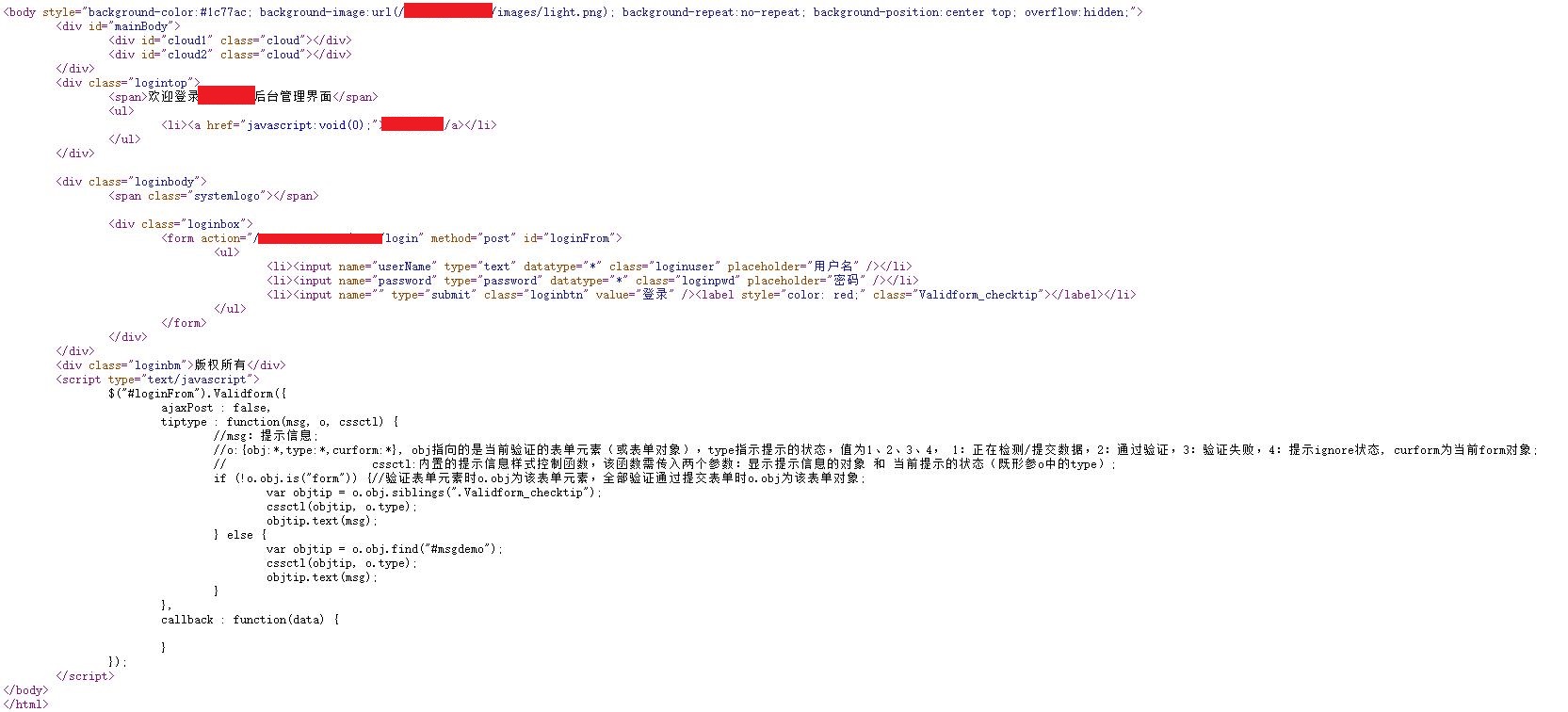

前几天在测试某个网站的时候,发现存在存储型跨站脚本漏洞,但是cookie被设置了http-only属性,导致无法获取到cookie的内容,有用的信息只是能够知道后台的地址,重要的cookie被保护起来了,获得的信息并没有Sessionid,也没有授权key,更没有账号和密码,于是把思路转向钓鱼,访问后台,查看源代码。

查看后台源代码,在本地保存为html文件,并且整理网站链接的路径,将原来的相对路径补充为完整的绝对路径(注意,网站的绝对路径需要是目标网站的域名):

这样,我们就在本地伪造了一个一模一样的后台登录界面。

X-Client-IP: 1.1.1.1

X-Remote-IP: 2.2.2.2

X-Remote-Addr: 3.3.3.3

X-Originating-IP: 4.4.4.4

X-Forwarded-For: 5.5.5.5

client-ip: 6.6.6.6

今天在测试网站的时候,发现某个网站的后台登录页面,再输入错误的账号密码之后,首先会进入后台,然后程序验证密码错误之后,再使用js将页面重定向到后台的登录页面,如果我们禁用了这个跳转的js,那么就可以直接进入后台了。当然突破js的方法比较多,比如以前使用firefox浏览器就有禁用js的功能,但是禁用js以后,后台的很多功能是无法使用的,这就需要我们找一个工具来实现禁用一小部分js代码的功能,比如去掉跳转的js,今天使用burp来禁止。

1.使用burp抓取到post错误账号密码之后的返回包,找到html body中的js重定向语句。

2.修改proxy->options里面的match and replace,将js语句替换为空即可。

测试的时候发现,有些web应用,未设置验证码验证一次就失效,导致攻击者能够通过抓包重放的方式,暴力破解,验证码形态虚设(用户登录失败,放回到登录页面的时候会重新请求一次验证码,只要不重新请求验证码,上一次的验证码就一直有效)。

有些应用,在验证用户的验证码正确一次之后,就不再验证了,攻击者通过抓包,第一次验证成功之后,下次开始进行暴力破解的时候,数据包中的验证码设置为空就可以了。