前段时间有看到过LOL小智的粉丝因为兼职刷单被骗的消息,下午比较闲,正好群里有骗子在发刷单的兼职,决定尝试搞一波。

Shadowbroker工具使用方法

运行环境准备

- 安装Python2.6和pywin32,注意Python2.6必须为32位版本;

- 在windows利用工具目录下创建listeningposts目录;

- 使用Python2.6运行fb.py;

顶级域名、二级域名和三级域名如何区分

域名的构成

以一个常见的域名为例说明,baidu网址是由二部分组成,标号“baidu”是这个域名的主体,而最后的标号“com”则是该域名的后缀,代表的这是一个com国际域名,是顶级域名。而前面的www.是网络名,为www的域名。

DNS规定,域名中的标号都由英文字母和数字组成,每一个标号不超过63个字符,也不区分大小写字母。标号中除连字符(-)外不能使用其他的标点符号。级别最低的域名写在最左边,而级别最高的域名写在最右边。由多个标号组成的完整域名总共不超过255个字符。近年来,一些国家也纷纷开发使用采用本民族语言构成的域名,如德语,法语等。

网站后台查找

- 扫描工具扫描,御剑等;(和字典大小有关)

- Awvs等扫描器网站目录结构爬行;

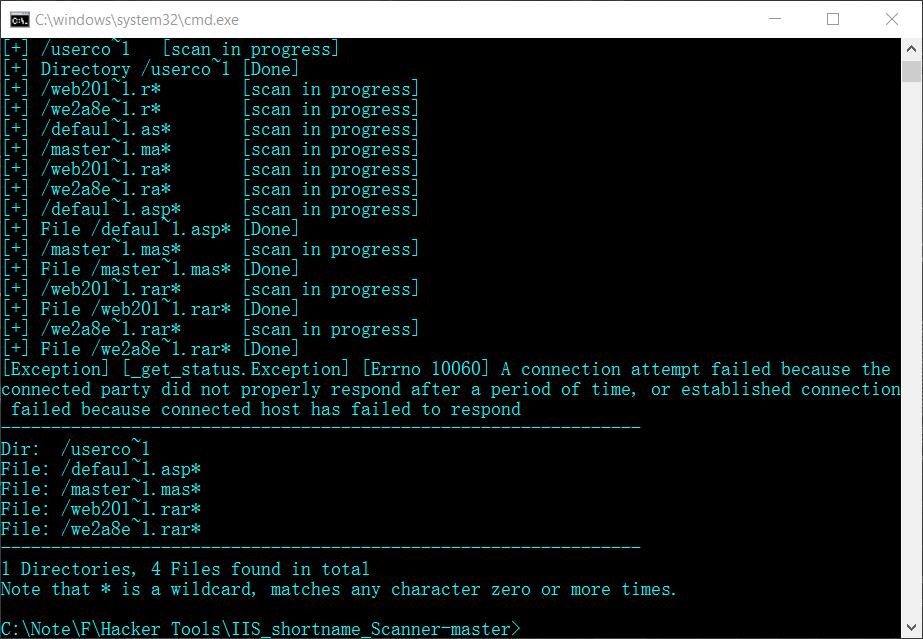

IIS短文件名泄露的另类利用

下载数据库

如果网站存在IIS短文件名漏洞,可以使用泄露的信息,暴力猜解出数据库文件进行下载,或者是查找网站后台地址。

真实的路径:dz/data/backup_20170401.sql

短文件名泄露的路径:dz/data/backup~1.sql

在知道文件后面的字符为日期的情况下,可以使用burp暴力猜解出文件名,进而下载sql文件。

跑出数据库名:

百度查出管理员常用的数据库名为:%#@$@#FDS@#$%%#.mdb

下载网站备份文件

如果网站存在IIS短文件名泄露漏洞,可以探测下网站根目录是否有“.rar”或者其他格式的压缩文件,如果有,很有可能是网站的源代码,下载网站源码压缩包,查找数据库连接文件,或者进行代码审计。

然后使用Burp Suite爆破出文件名,下载压缩文件。

XSS跨站脚本漏洞总结

概念

跨站脚本攻击(Cross Site Scripting),为不和层叠样式表(Cascading Style Sheets, CSS)的缩写混淆,故将跨站脚本攻击缩写为XSS。恶意攻击者往Web页面里插入恶意Script代码,当用户浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击用户的目的。

SQL Server2005 提权

eWebEditor编辑器漏洞利用

FckEditor编辑器漏洞利用

简介

FCKeditor是一个专门使用在网页上属于开放源代码的所见即所得文字编辑器。它志于轻量化,不需要太复杂的安装步骤即可使用。它可和PHP、JavaScript、ASP、ASP.NET、ColdFusion、Java、以及ABAP等不同的编程语言相结合。“FCKeditor”名称中的“FCK” 是这个编辑器的作者的名字Frederico Caldeira Knabben的缩写。

文件上传总结

概述

Web站点一般会有用户注册的功能,当用户注册之后,大多数情况下都会存在类似头像上传等个性化的设置,这些功能点往往存在上传验证方式不严格的安全缺陷,这些安全缺陷在Web渗透中是非常关键的突破口,只要经过仔细测试分析上传验证机制,往往就能找到绕过验证的方法,进而上传恶意代码获取整个Web业务控制权,复杂一点的情况是配合 Web Server的解析漏洞来获取控制权。