Windows系统下的Hash密码格式

Windows系统下的Hash密码格式为:用户名称:RID:LM-Hash值:NT-Hash值,例如:

Windows系统下的Hash密码格式为:用户名称:RID:LM-Hash值:NT-Hash值,例如:

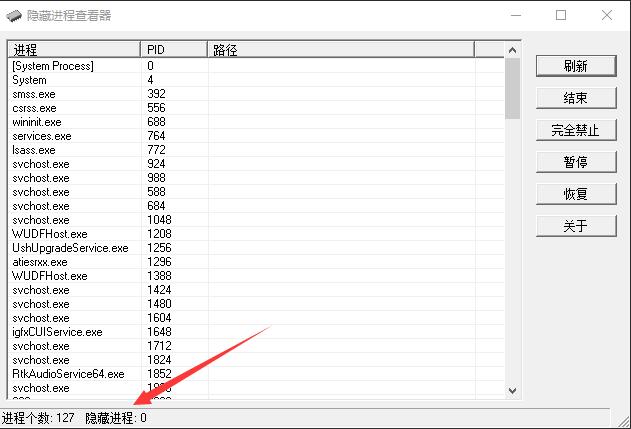

一些木马或者恶意程序,为了防止用户发现,经常会使用隐藏自己的方式,推荐一款小工具能够很方便的查看隐藏进程,HideProViewer.exe。

利用隐藏进程查看器可以查看到在任务管理器中无法查看到的隐藏进程,从而更好地对电脑进行监控与保护。上图中可以看出总共有127个进程,其中隐藏进程为0个,证明无隐藏进程运行,若有隐藏进程,则该隐藏进程会用红色标识,方便用户进行管理。

MS17-010漏洞的利用可以参考之前的一篇文章,Shadowbroker工具使用方法,但每次使用,需要一台windows主机和kali同时操作,比较麻烦,目前官方还有将MS17-010的利用工具加入到MSF中,可以暂时使用网友移植的模块。

电脑中注册表被称为Windows操作系统的核心,它的工作原理实质是一个庞大的数据库,存放了关于计算机硬件的配置信息、系统和应用软件的初始化信息、应用软件和文档文件的关联关系、硬件设备的说明以及各种状态信息和数据,包括Windows操作时不断引用的信息。例如:系统中的硬件资源、硬件信息、分配正在使用的端口、每个用户的配置文件、计算机上安装的应用程序以及每个应用程序可以创建的文件类型等。

主要作用:

1、记录安装信息

2、设置硬件

3、设置软件

4、定制Windows

5、系统安全管理

6、自动运行程序

7、网络设置

端口扫描就是通过连接到目标系统的TCP或UDP端口,来确定什么服务正在运行。一个端口就是一个潜在的通信通道,也就是一个入侵通道。从对黑客攻击行为的分析和收集的漏洞来看,绝大多数都是针对某一个网络服务,也就是针对某一个特定的端口的。对目标计算机进行端口扫描,能得到许多有用的信息。

NetCat是一个非常简单的Unix工具,可以读、写TCP或UDP网络连接(network connection)。它被设计成一个可靠的后端(back-end) 工具,能被其它的程序或脚本直接地或容易地驱动。同时,它又是一个功能丰富的网络调试和开发工具,因为它可以建立你可能用到的几乎任何类型的连接,以及一些非常有意思的内建功能。NetCat,它的实际可运行的名字叫nc,在网络工具中有“瑞士军刀”的美誉。

ARP:

ip数据包常通过以太网发送,但是以太网设备并不识别32位ip地址,它们是以48位MAC地址传输以太网数据包的。因此,ip驱动器必须把ip目的地址转换成MAC目的地址。在这两种地址之间存在着某种静态的或算法的映射,常常需要查看一张表。地址解析协议(address resolution protocol,arp)就是用来确定这些映象的协议。

郑重声明:

本文介绍的内容只是为了让读者了解黑客攻击的一般原理和方法,从而加强网络安全的意识,并非让读者真正的成为危害网络及社会的黑客。由于读者利用本文介绍的某些方法和工具对网络或别人的系统造成了危害或严重后果,作者不负任何责任。由此带来的一切法律后果由使用者自负。

IIS日志的基本介绍

默认位置:%systemroot%system32/logfiles,存放位置可自由设置。

默认日志格式:ex+年份的末两位数字+月份+日期

文件后缀:.log

如2010年7月30日的日志生成文件是ex100730.log

IIS日志是每个服务器管理者都必须学会查看的,服务器的一些状况和访问IP的来源都会记录在IIS日志中,所以IIS日志对每个服务器管理者非常的重要。